¿Quieres mejorar el proceso de auditoría informática de tu empresa? Esta práctica resulta fundamental, ya que te proporciona la garantía que tus sistemas y procedimiento de IT son seguros, cumplen las normativas y estándares pertinentes, y están alineados con tus metas y objetivos generales.

La auditoría, que forma parte del núcleo de tu estrategia de Gestión de Activos de IT (ITAM), certifica la existencia de un entorno informático sólido, seguro y bien gestionado en todas tus operaciones. Además, permite tomar conocimiento si todas las tareas se ejecutan de forma adecuada. Esta instancia es tan importante que se prevé un aumento de las auditorías de software, como reflejan las tendencias de ITAM para 20245.

Para estar a tono con esta contexto, elaboramos una guía completa sobre cómo llevar a cabo una auditoría informática en 2025, que incluye dos checklists del proceso que puedes descargarlas de forma gratuita, así como información acerca del modo en que InvGate Asset Management te ayudará a agilizar las tareas clave.

Tabla de contenidos

- ¿Qué es una auditoría informática?

- ¿Quién necesita una auditoría de IT y por qué?

- 8 beneficios clave de la auditoría de sistemas

- Tipos de auditorías informáticas

- Cómo realizar una auditoría de sistemas

- Descargar la checklist del proceso de auditoría de IT

- Cómo puede ayudarte InvGate Asset Management a realizar una auditoría tecnológica

- Mejores prácticas de la auditoría de sistemas

¿Qué es una auditoría de sistemas?

Una auditoría de sistemas evalúa la infraestructura, las políticas y las operaciones de tecnología de la información de una organización, examinando los controles de gestión dentro de la infraestructura de IT y las operaciones comerciales.

En esencia, una auditoría de IT ayuda a garantizar que los entornos tecnológicos se gestionan y controlan eficazmente para salvaguardar los activos de una organización, mantener la integridad de los datos y operar en consonancia con las metas y objetivos generales.

En cuanto a las auditorías, hay de muchos tipos, cada una centrada en un área específica de la gestión de IT, como:

- Gobernanza y gestión: evalúa estructuras, funciones y responsabilidades de quienes encabezan el equipo, así como la alineación de la estrategia tecnológica a los objetivos de la organización.

- Cumplimiento: comprueba el acatamiento de los procesos y sistemas informáticos a las leyes, reglamentos y normas para garantizar la existencia de controles adecuados para la privacidad y protección de los datos.

- Operaciones: revé la administración de los activos y recursos de IT, al igual que el rendimiento, la confiabilidad y la disponibilidad de los sistemas y servicios tecnológicos.

- Seguridad de los sistemas y los datos: determina la eficacia de los firewalls, el cifrado y otras medidas de seguridad, así como la vulnerabilidad frente a diversas amenazas, incluyendo programas maliciosos, suplantación de identidad y piratería informática.

- Integridad y exactitud de la información: estudia las medidas establecidas para garantizar estas cuestiones, además de probar los controles de entrada, tratamiento y salida de los datos.

- Seguridad física: revisa la protección de los activos de IT frente a amenazas físicas, como robos o daños.

- Recuperación en caso de catástrofe y continuidad del negocio: estima cuán preparada está la organización ante acontecimientos inesperados, como catástrofes naturales o ciberataques, así como la eficacia de los planes de restauración y las estrategias de continuidad de la actividad.

Objetivos de las auditorías de sistemas de información

Los propósitos de las auditorías de sistemas de información son los siguientes:

- Gestión de Riesgos: identificar y evaluar los riesgos para la confidencialidad, integridad y disponibilidad de los activos de información.

- Garantía: demostrar a las partes interesadas que la tecnología se gestiona de forma eficaz y segura.

- Responsabilidad: garantizar la responsabilidad y el cumplimiento de las políticas organizacionales y las mejores prácticas del sector.

- Mejora continua: identificar áreas de optimización de los procesos y procedimientos de gestión de IT.

Alcance de una auditoría informática

Dependiendo de su propósito y alcance -aunque existen elementos comunes- una auditoría de sistemas incluye estos pasos:

- Establecimiento del objetivo y el alcance.

- Evaluación de riesgos.

- Recopilación de los datos.

- Pruebas de controles y sistemas.

- Revisión de la seguridad.

- Revisión del cumplimiento.

- Revisión de las prácticas operativas.

- Revisión del rendimiento.

- Informes de la auditoría.

- Revisión y seguimiento de la auditoría.

¿Quién necesita una auditoría de IT y por qué?

Una auditoría de IT es crucial para cualquier organización porque ayuda a mantener la integridad y confiabilidad de la infraestructura y los datos tecnológicos.

Esta práctica considera funciones corporativas tales como la evaluación de riesgos y la seguridad, la integridad de los datos, el cumplimiento, la recuperación ante desastres y la continuidad del negocio.

Sin una auditoría de sistemas periódica, una organización no sólo es potencialmente ineficiente e ineficaz, sino también es vulnerable a las amenazas de ciberseguridad y a sus consecuencias adversas.

Veamos algunos ejemplos de auditorías informáticas para conocer las diferentes áreas en las que te podrá ayudar.

Ejemplo de auditoría informática nº 1 - Identificar y mitigar los riesgos informáticos

Las auditorías tecnológicas ayudan a las organizaciones a identificar y gestionar los riesgos, incluidos los fallos del sistema, los ciberataques y las violaciones de datos. Algunas conclusiones posibles de esta práctica podrían ser:

- Las bases de datos que almacenan información de los clientes no están adecuadamente cifradas.

- Los controles de acceso de los usuarios son inadecuados: algunos empleados ingresan, aunque resulta innecesario que lo hagan para sus funciones.

- El plan de respuesta a los incidentes resulta obsoleto, ya que carece de procedimientos claros para ciertos problemas de ciberseguridad.

Ejemplo de auditoría informática nº 2 - Garantizar el cumplimiento de leyes y reglamentos

La mayoría de los sectores están sujetos a leyes y normativas que regulan sus sistemas informáticos y la Gestión de Datos. Con las auditorías de IT, las organizaciones pueden cumplir estos requisitos.

Como resultado, es posible hallar lo siguiente:

- Parte de la información sanitaria electrónica protegida (ePHI - electronic protected health information) no está cifrada adecuadamente.

- Los programas de formación a empleados relacionados con el cumplimiento de la norma SOC2 son insuficientes.

- El proceso de eliminación de los derechos de acceso de los empleados despedidos registra retrasos, dejando una ventana a la vulnerabilidad.

Ejemplo de auditoría informática nº 3 - Mejorar la eficiencia de las operaciones informáticas

La auditoría de sistemas ayuda a identificar áreas en las que las operaciones de IT pueden mejorar. Cuando se logra, se produce un ahorro de costos y una optimización del rendimiento general de la empresa.

Gracias a esta práctica, se accedieron a estos resultados:

- El hardware obsoleto provoca un rendimiento lento del sistema y ocasionales tiempos de inactividad.

- Existen múltiples procesos informáticos redundantes, que generan pérdidas de tiempo y recursos. Por ejemplo, el procedimiento de Gestión de Cambio requiere la aprobación innecesaria de personal que desconoce qué está autorizando.

- Prácticas incoherentes de copia de seguridad y recuperación de datos, lo que supone un riesgo de pérdida de información.

Ejemplo de auditoría informática nº 4 - Proteger los activos de la empresa

Como mencionamos, las auditorías constituyen un pilar fundamental de tu iniciativa de ITAM, ya que permiten identificar las vulnerabilidades y así proteger los activos de IT del acceso, uso y destrucción no autorizados.

Algunos ejemplos de resultados de esta práctica son:

- Los equipos de fabricación caros no se contabilizan adecuadamente en el inventario de activos.

- La seguridad de la red muestra cierta debilidad, por lo que los datos sensibles de la empresa se encuentran expuestos a posibles ataques externos.

- Los procesos de destrucción y documentación resultan inadecuados. Consecuentemente, los activos de datos son vulnerables a accesos no autorizados o robos.

En este contexto, una herramienta de ITAM competente es clave para monitorear tu entorno informático, automatizar ciertas operaciones de control, realizar auditorías internas y recibir una alerta en caso de que surja algo anormal, para poder actuar en consecuencia con celeridad. Pero de esto hablaremos más adelante, lo prometemos.

Ejemplo de auditoría informática nº 5 - Asegurar la integridad de los datos

Las auditorías de IT ayudan a garantizar que las bases de datos sean precisas, estén actualizadas y resulten confiables, lo cual permite respaldar las decisiones empresariales y el cumplimiento normativo.

Algunos ejemplos de resultados:

- Se presentaron inconsistencias entre las interfaces de entrada de datos y los almacenados realmente, que puede dar lugar a imprecisiones.

- Hay una falta de reglas de validación de la información, por lo cual genera incoherencias o inexactitudes.

- Los registros de auditoría no se mantienen adecuadamente, dificultando el seguimiento y la rectificación de los problemas de integridad de los datos.

8 beneficios clave de la auditoría de sistemas

Muy alineados con las áreas de propósito declaradas, los principales beneficios de una auditoría informática son:

- Refuerza la seguridad: identifica vulnerabilidades y previene los accesos no autorizados.

- Optimiza el cumplimiento de la normativa: garantiza el acatamiento legal y así evita sanciones.

- Mejora la Gestión de Riesgos: evalúa dichos riesgos y formula estrategias para mitigarlos.

- Incrementa la integridad de los datos: asegura su precisión y confiabilidad, además de evitar su pérdida.

- Eleva la optimización de las operaciones de IT: aumenta la eficiencia y mejora la productividad.

- Facilita una toma de decisiones más estratégica: proporciona información valiosa que permite una planificación más inteligente y un incremento de las mejoras.

- Impulsa capacidades más eficaces de continuidad del negocio: evalúa los planes de recuperación ante desastres y minimiza el tiempo de inactividad mediante una rápida restauración tras las interrupciones.

- Aumenta la confianza de las partes interesadas: producto de esto es posible atraer una mayor inversión en tecnología.

Tipos de auditorías informáticas

Las auditorías informáticas pueden ser internas o externas. La primera la lleva a cabo el departamento o equipo específico con el fin de evaluar y mejorar los controles, la seguridad y la gobernanza general de IT. Además, sirve para prepararse para una instancia externa.

La segunda, que ejecuta una empresa independiente u organismo regulador externo, proporciona una evaluación objetiva de los sistemas, procesos y controles de IT de una organización.

También existen varios tipos de auditorías de IT, definidas por su enfoque y propósito específicos, como:

- Auditoría de sistemas y aplicaciones: garantiza que sean adecuados, eficientes y seguros, basándose en la evaluación de los controles relacionados con la adquisición o el desarrollo, la implementación y el mantenimiento del software.

- Auditoría de las instalaciones de procesamiento de la información: evalúa los centros de datos para confirmar su seguridad física, controles medioambientales y de acceso.

- Auditoría de desarrollo de sistemas: examina las prácticas de Gestión de Proyectos, las especificaciones del sistema y los procesos de desarrollo.

- Auditoría de “Gestión de IT”: determina si se cumplen los objetivos empresariales, incluyendo la gobernanza de IT, la estrategia y la alineación con las metas del negocio.

- Auditoría de arquitectura empresarial: prueba si las capacidades de arquitectura empresarial de una organización responden a los objetivos empresariales.

- Auditoría de cliente/servidor y telecomunicaciones: estudia la infraestructura utilizada en estas tecnologías para garantizar que satisfacen las necesidades de la organización.

- Auditoría de continuidad de la actividad y recuperación en caso de catástrofe: determina si una empresa está preparada ante acontecimientos perturbadores inesperados, contemplando también los planes de copia de seguridad, los procedimientos de emergencia (y sus pruebas) y las estrategias de restauración.

- Auditoría de ciberseguridad: evalúa la eficacia de la organización en estas cuestiones y su resistencia frente a las ciberamenazas, incluyendo los mecanismos de prevención, detección y respuesta ante los riesgos.

- Auditoría de gobernanza de los datos: garantiza que dicha información sea precisa, esté disponible y resulte segura, centrándose en las políticas de Gestión de Datos, su calidad y privacidad.

- Auditoría de cumplimiento: examina si los sistemas de IT de una empresa acatan las regulaciones y los estándares específicos, como GDPR y SOC2, centrándose en las obligaciones legales, los estándares de la industria y los procesos de cumplimiento.

- Auditoría de gobernanza de IT: determina la eficacia de sus estructuras y procesos, focalizando en la toma de decisiones, las políticas y las configuraciones organizativas.

- Auditoría de Gestión de Proyectos informáticos: prueba su eficacia y adecuación a los objetivos de la organización, contemplando los procesos de planificación, ejecución y supervisión de dichos planes.

- Auditoría de terceros y proveedores: estudia los riesgos y controles asociados a los servicios de otros, como prestadores de la nube o vendedores, centrándose en la Gestión de Proveedores, Gestión de Riesgos y acuerdos de servicio.

Cómo realizar una auditoría de sistemas

Un proceso de auditoría de sistemas implica varios pasos orientados a evaluar la gestión, la seguridad y la eficacia de un entorno de IT.

Si bien dependen de las necesidades específicas de la práctica y de tu organización, los pasos básicos son los siguientes:

- Planificación: incluye los objetivos, el alcance de la auditoría (en función de la determinación de los riesgos, las metas de la empresa y los requisitos normativos) y la asignación de recursos.

- Revisión preliminar: para comprender los sistemas, procesos y controles actuales que están funcionando y la manera en que lo hacen.

- Evaluación de los riesgos: el objetivo es identificarlos y también rastrear las vulnerabilidades potenciales para luego analizarlos y priorizarlos en función de su probabilidad e impacto. Para ello, resulta de utilidad definir niveles de gravedad de los incidentes.

- Desarrollo de la auditoría: diseño de pruebas de esta práctica para evaluar los controles y definición de criterios para determinar la eficacia de los mismos.

- Trabajo de campo y pruebas de auditoría: mediante entrevistas, observaciones y revisión de documentos.

- Análisis y evaluación: si los controles informáticos son eficaces, identificando puntos débiles, incumplimientos y áreas susceptibles de mejora.

- Elaboración de reportes: preparación y presentación de un informe de auditoría que resuma los resultados, las conclusiones y las recomendaciones.

- Revisión y finalización: la culminación de dicho reporte debe contemplar los comentarios de las partes interesadas.

Tras estos pasos, una organización realizará las mejoras correspondientes y, probablemente, repetirá la auditoría para evaluar los progresos.

Descargar la checklist del proceso de auditoría de IT

Si bien las dos checklists de auditorías de IT que podrás descargar a continuación te guiarán en las etapas del proceso para cubrir los puntos más importantes, es importante adaptarlas a tu organización, sector y objetivo de la práctica.

Mientras que la primera estructura la auditoría a lo largo de las principales tareas a ejecutar, la segunda proporciona un conjunto de preguntas generales que deberías plantearte en cada etapa.

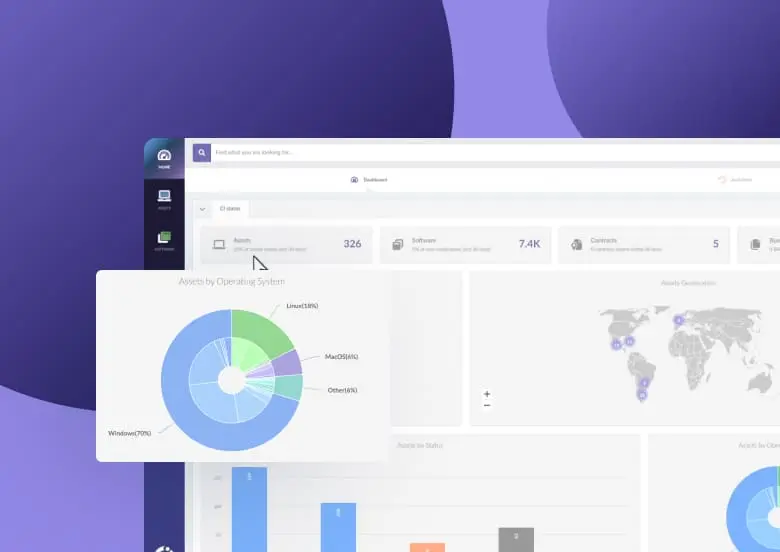

Cómo puede ayudarte InvGate Asset Management a realizar una auditoría tecnológica

Las auditorías de IT son procesos extensos que requieren la orquestación de una serie de prácticas, además de vigilar simultáneamente diferentes aspectos de la infraestructura tecnológica.

InvGate Asset Management apoya este proceso de auditoría interna. Lo hace de la siguiente manera: monitorea tu entorno y alerta ante cualquier cuestión que necesite una mejora o ajuste. Todo esto tras construir tu inventario completo de activos de IT.

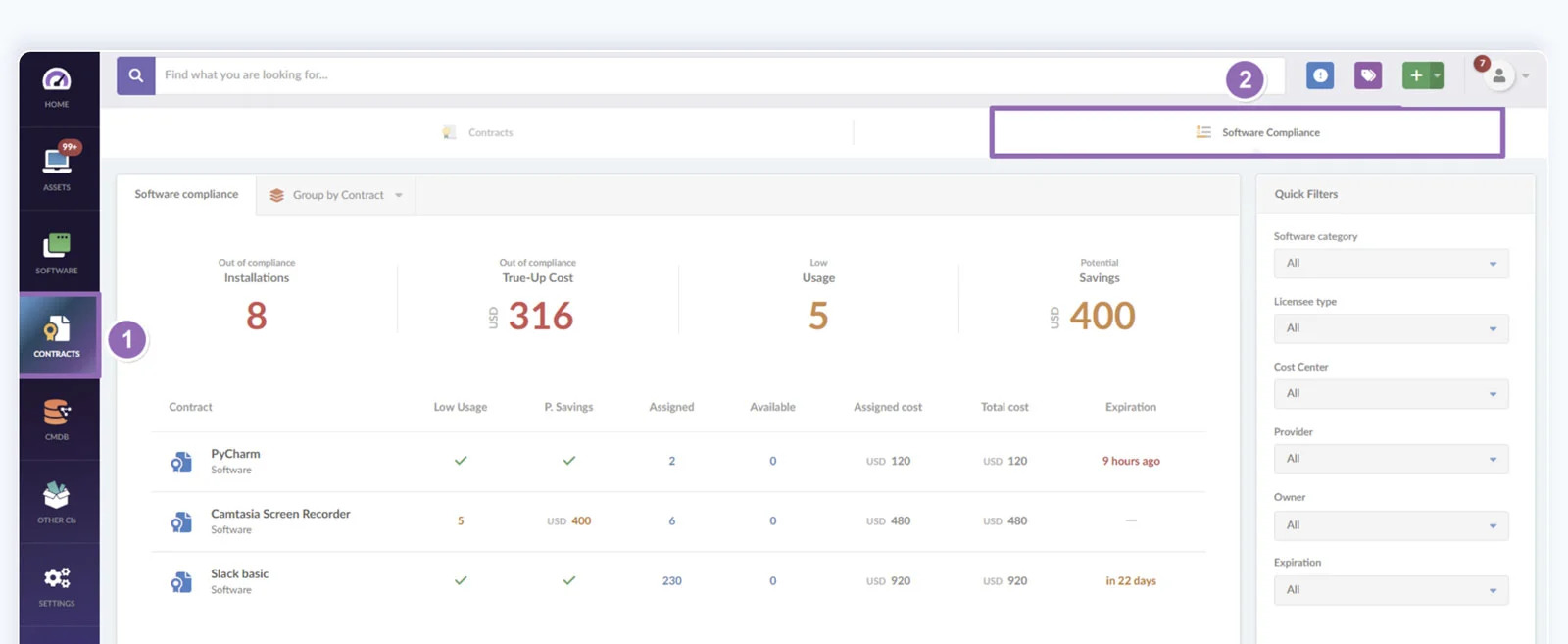

Por ejemplo, el módulo de cumplimiento de software cruza la información de tus contratos registrados con el uso de software reportado en tu entorno, brindando información sobre instalaciones fuera de cumplimiento y licencias de bajo uso. De este modo, puedes tomar nota y actuar al respecto antes de que lo haga el auditor externo.

Pero hay mucho más sobre esta herramienta: si quieres conocer qué es capaz de hacer en el proceso de una auditoría informática interna (y así llegar preparado a la externa), no dudes en coordinar una llamada con nuestros expertos que te mostrarán la solución y todas sus posibilidades.

Mejores prácticas de la auditoría de sistemas

Para que el proceso sea más eficiente y eficaz, las organizaciones deben emplear las siguientes mejores prácticas en la auditoría de sistemas:

- Realizar esta práctica a intervalos regulares para evaluar y mejorar continuamente el entorno informático.

- Utilizar auditores internos y externos para mantener los costos bajos y, al mismo tiempo, proteger el valor de la auditoría.

- Dedicar tiempo suficiente a la fase de planificación para definir claramente el alcance, los objetivos y la metodología de dicha práctica.

- Adoptar un enfoque basado en el riesgo para centrar los esfuerzos en las áreas más críticas y vulnerables.

- Actualizar periódicamente la evaluación de riesgos para reflejar los cambios en el entorno informático, los procesos empresariales y las amenazas emergentes.

- Mantener una comunicación abierta con todas las partes interesadas.

- Contar con registros detallados y organizados de la auditoría, las conclusiones y las recomendaciones.

- Implementar un procedimiento de seguimiento estructurado para monitorear el progreso de las acciones y las propuestas.

- Llevar a cabo una revisión después de cada auditoría para identificar las lecciones aprendidas y cualquier área de mejora en el proceso.

Conclusión

El artículo exploró los principales aspectos a considerar al realizar una auditoría de sistemas en una organización, incluyendo los diferentes tipos, beneficios y mejores prácticas, así como los principales pasos del proceso.

Si bien los diversos tipos de auditoría de IT pueden seguir enfoques similares, es esencial que el procedimiento planificado y su ejecución se adapten a tus necesidades y objetivos específicos.

Además, las auditorías informáticas y una sólida estrategia de Gestión de Activos de IT colaboran estrechamente para garantizar que las organizaciones estén totalmente protegidas y cumplan con la normativa. En este sentido, una herramienta que ayude a monitorear el entorno y apoye tu auditoría interna marcará una gran diferencia en términos de eficiencia y eficacia.

Si deseas explorar puntualmente InvGate Asset Management, recuerda que puedes coordinar una prueba gratuita de 30 días para conocerla en acción.

Preguntas frecuentes

¿Qué software se utiliza para las auditorías?

El tipo de software dependerá del enfoque de la auditoría. Las herramientas de ITAM pueden ayudarte a monitorear tu entorno de IT y a recibir alertas sobre valores y vulnerabilidades de modo de actuar en consecuencia.

Pero también, por ejemplo, las auditorías de controles generales de tecnologías requieren soluciones diferentes de las necesarias para las auditorías de seguridad de la red.

Por lo tanto, a la hora de definir el software es fundamental diferenciar los distintos casos de uso.

Las auditorías de controles generales de IT, que probablemente tengan un alcance más amplio, se beneficiarán de las siguientes soluciones:

- Herramientas de Gestión de Activos de IT

- Herramientas de Gestión de Auditorías y flujos de trabajo

- Herramientas de análisis de datos

- Herramientas de evaluación de riesgos

- Herramientas de Gestión de Accesos e Identidades

- Herramientas de evaluación de seguridad y vulnerabilidades

- Herramientas de Gestión y Monitoreo de Registros

- Herramientas de seguridad de la red.

Mientras que las auditorías de seguridad de la red emplearán una variedad de soluciones centradas en la red, entre las que se incluyen:

- Herramientas de mapeo y visualización de redes

- Escáneres y analizadores de red

- Herramientas de evaluación de vulnerabilidades

- Monitores de rendimiento de red y ancho de banda

- Sistemas de seguridad y detección de intrusiones (IDS - Intrusion Detection Systems)

- Firewalls y herramientas de gestión de políticas

- Herramientas de análisis de redes inalámbricas

- Herramientas de gestión de registros y eventos

- Herramientas de control de acceso y contraseñas.

¿Cuánto cuesta una auditoría de sistemas?

Es lo mismo que preguntar “¿Cuánto mide un trozo de cuerda?”, porque el costo de una auditoría de sistemas depende de varios factores, como:

- Alcance: los entornos informáticos más complejos supondrán costos de auditoría más elevados, al igual que los objetivos de dicha práctica.

- Tamaño de la organización: las más grandes suelen tener infraestructuras informáticas más extensas, lo que conlleva auditorías más exhaustivas y onerosas.

- Factores del sector: por ejemplo, las organizaciones de determinados rubros con normativas estrictas, como el financiero y el sanitario, pueden requerir auditorías más caras.

- Ubicación de la empresa y dispersión geográfica: las diferencias regionales de precios y la distribución son factores que influyen en el costo de las prácticas.

- Herramientas y otros recursos: el uso de determinada tecnología podrá encarecer o abaratar el proceso.

- Auditorías externas vs. internas: ser auditado por terceros independientes costará más que las prácticas internas.

En última instancia, todo depende de qué se necesite en una auditoría informática. Por ejemplo, se calcula que una auditoría de seguridad cuesta entre 1.500 y 20.000 dólares, pero podría salir más si se consideran los factores mencionados anteriormente.

¿Cuál es el rol de un auditor informático?

El rol de un auditor informático está en cierto modo alineado con el proceso de auditoría descripto más arriba, de modo que sus principales funciones y responsabilidades incluyen:

- Planificar y diseñar la auditoría: definir los objetivos de la práctica.

- Realizar la auditoría: recopilar datos y validar controles.

- Evaluar la gobernanza de IT: las políticas y los procedimientos, además de revisar las tareas de gestión.

- Estudiar la seguridad: las medidas y los controles de acceso.

- Rever el cumplimiento: de la normativa o de las políticas.

- Elaborar reportes y recomendaciones: documentar y comunicar los resultados de la auditoría y las propuestas de mejoras y buenas prácticas.

- Realizar el seguimiento y control de la auditoría: tanto de las medidas correctivas como del éxito de la optimización continua.