El mundo conectado en el que vivimos transformó nuestros espacios laborales y planteó desafíos vinculados a la ciberseguridad. Lo mismo hicieron el trabajo remoto y la creciente dependencia de los servicios en la nube y de las aplicaciones SaaS, que por sus características dificultan el seguimiento de las amenazas potenciales.

En este contexto, la Gestión de Activos de IT (ITAM) ayuda a reducir los riesgos de la seguridad informática y a mantener protegido el entorno laboral.

¿Cómo mitigar riesgos IT con la Gestión de Activos? Con una herramienta de ITAM como InvGate Asset Management. Veremos la forma en las próximas líneas.

¿Cuál es el riesgo de una pobre Gestión de Activos?

Una defectuosa Gestión de Activos expone rápidamente a tu organización a una multiplicidad de amenazas de seguridad. Por un lado, conlleva riesgos asociados al extravío o robo activos críticos (probablemente físicos), que podrían suponer otros peligros, como la pérdida de la propiedad intelectual o de dinero para sustituir dichos equipos. En estos casos, una ITAM deficiente implica que no contamos con un mapa de las pertenencias, sus responsables y las implicaciones de la desaparición de los aparatos.

Por otro lado, las organizaciones también están expuestas a riesgos de ciberseguridad en un contexto en el cual las amenazas cibernéticas crecen exponencialmente. Claro que hay algunas industrias que son más vulnerables que otras. Algunos ejemplos concretos de este tipo son el malware, el ingreso de código y el ransomware. En cualquier caso, tu organización puede enfrentarse a la pérdida de datos, la extorsión o el sniffing.

¿Y cómo se relaciona la ITAM con todo esto? La respuesta es bastante sencilla: una estrategia de Gestión de Activos permite monitorear los dispositivos de tu empresa para detectar hardware y software no autorizados, versiones de software obsoletas y licencias ilegales, todas ellas fuentes potenciales de riesgos no deseados.

7 tips para saber cómo mitigar riesgos IT con la Gestión de Activos

Tras repasar la importancia de contar con una sólida estrategia de ITAM, ahora exploremos escenarios de la vida real en los que esta práctica te ayudará a reducir los riesgos en tu empresa.

Mediante la aplicación de los consejos y trucos que veremos a continuación (que apuntan a conocer cómo mitigar riesgos IT con la Gestión de Activos), podrás abordar de forma proactiva las amenazas de seguridad asociadas a los activos de IT. Y, por suerte, todas estas operaciones se ejecutan y agilizan con InvGate Asset Management.

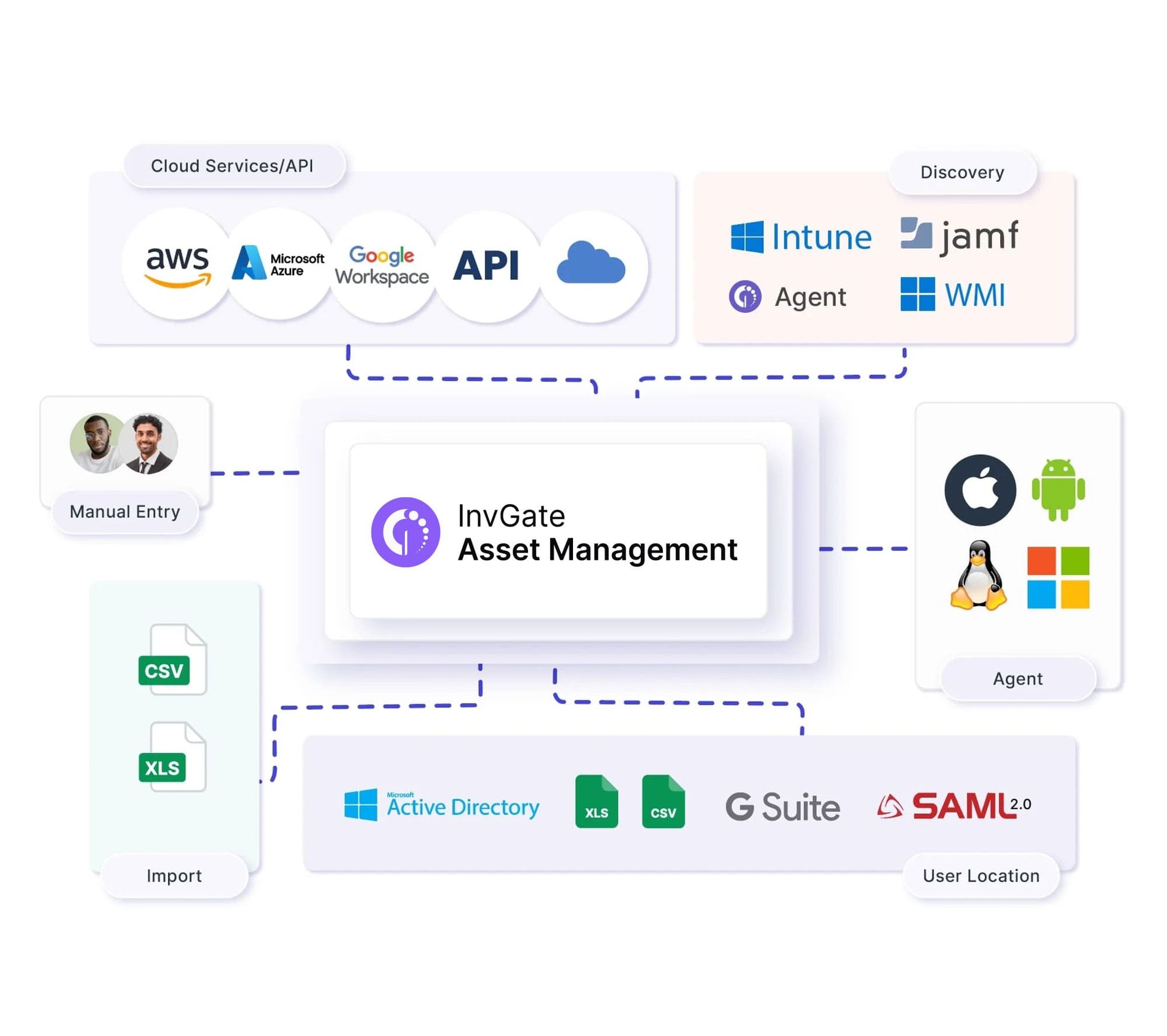

1. Mantener un inventario unificado

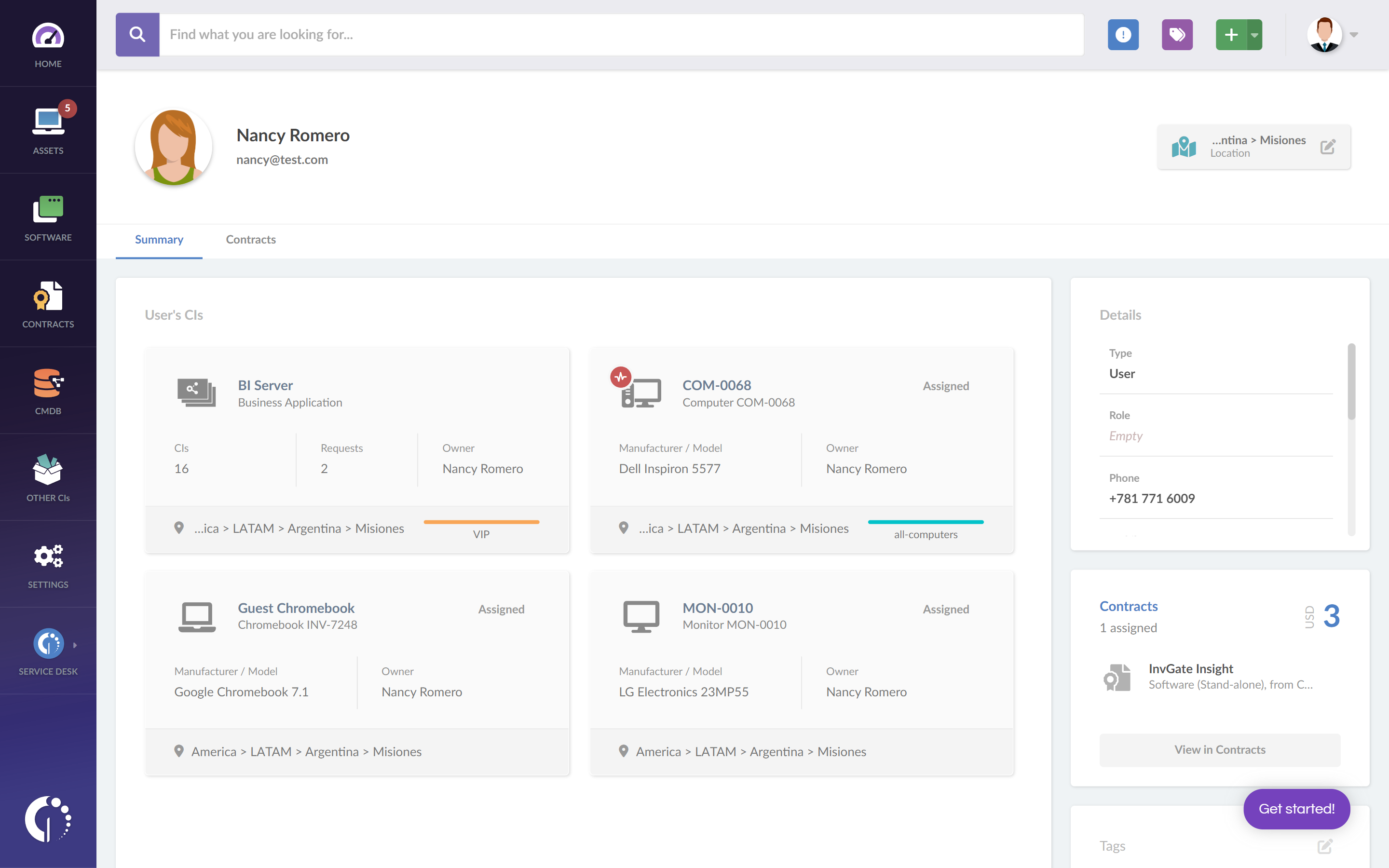

Para que tus activos se encuentren seguros, debes contar con un inventario unificado, que incluya tanto los Elementos de Configuración (CI - Configuration Items), como las relaciones entre ellos. De este modo, accederás a tu infraestructura de IT y a sus dependencias.

Una vez que dispongas de tu inventario, podrás monitorear tus activos, analizar sus riesgos y aprovechar el resto de las capacidades de InvGate Asset Management, que exploraremos en las próximas secciones.

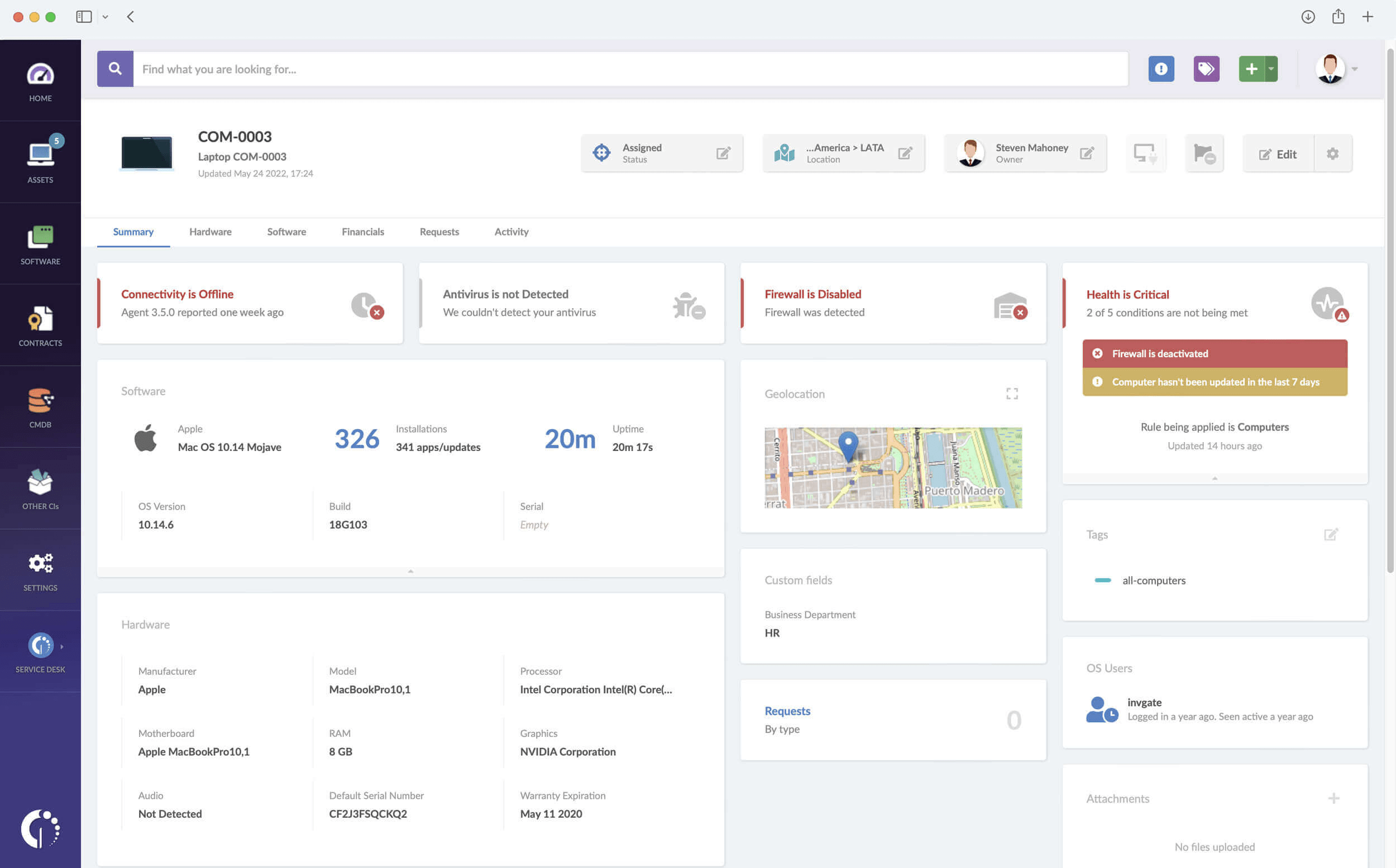

2. Instalar en tus dispositivos un agente para el monitoreo

Con múltiples activos operando simultáneamente en tu entorno de IT, el monitoreo para detectar amenazas o debilidades potenciales representa un verdadero desafío.

Para sortear esta dificultad, instala en tus dispositivos el Agente de InvGate para que reporten automáticamente a tu instancia. Así, tendrás a mano valiosos datos, como:

- Versión del Sistema Operativo.

- Antivirus.

- Firewall.

- Software instalado.

- Componentes de hardware.

- Y mucho más.

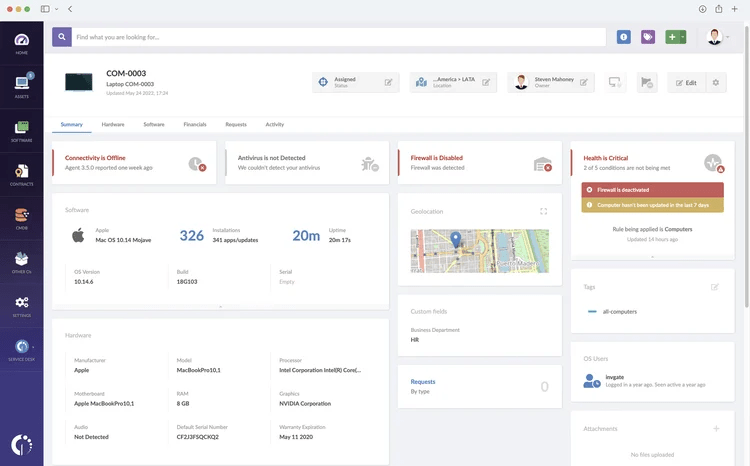

3. Validar el estado de los activos para garantizar que se encuentran protegidos y controlados

Las prácticas de ITAM también buscan monitorear el estado de salud de los activos a lo largo de su ciclo de vida. Por ejemplo, es bastante común que los firewalls y los antivirus no estén instalados o se encuentren inhabilitados, lo cual posiblemente ni lo sepas. Esto implica que los dispositivos resulten vulnerables.

Con InvGate Asset Management puedes personalizar las reglas de salud para rastrear si son “seguros”, existe una “advertencia” o reportan una situación “crítica”. Además, mediante la implementación de la automatización, tus agentes recibirán una notificación cada vez que un activo cambia de estado. Por caso, se les hará llegar un mensaje de “advertencia” si el antivirus está desactivado o “crítico” si aún no fue instalado.

Este tipo de comportamiento ayuda a fomentar una estrategia de ITAM proactiva en tu equipo y a evitar que se produzcan riesgos mayores causales de daños.

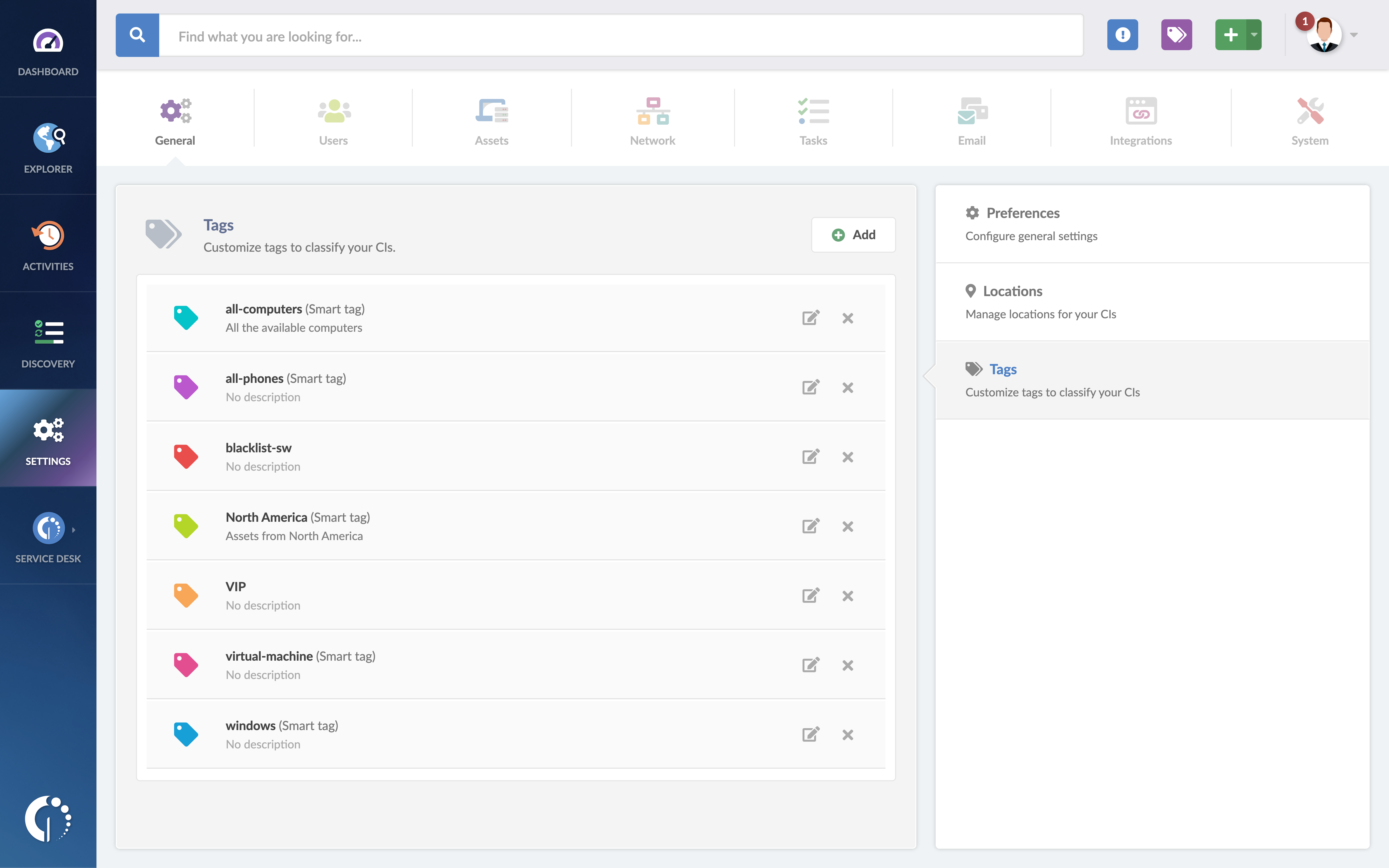

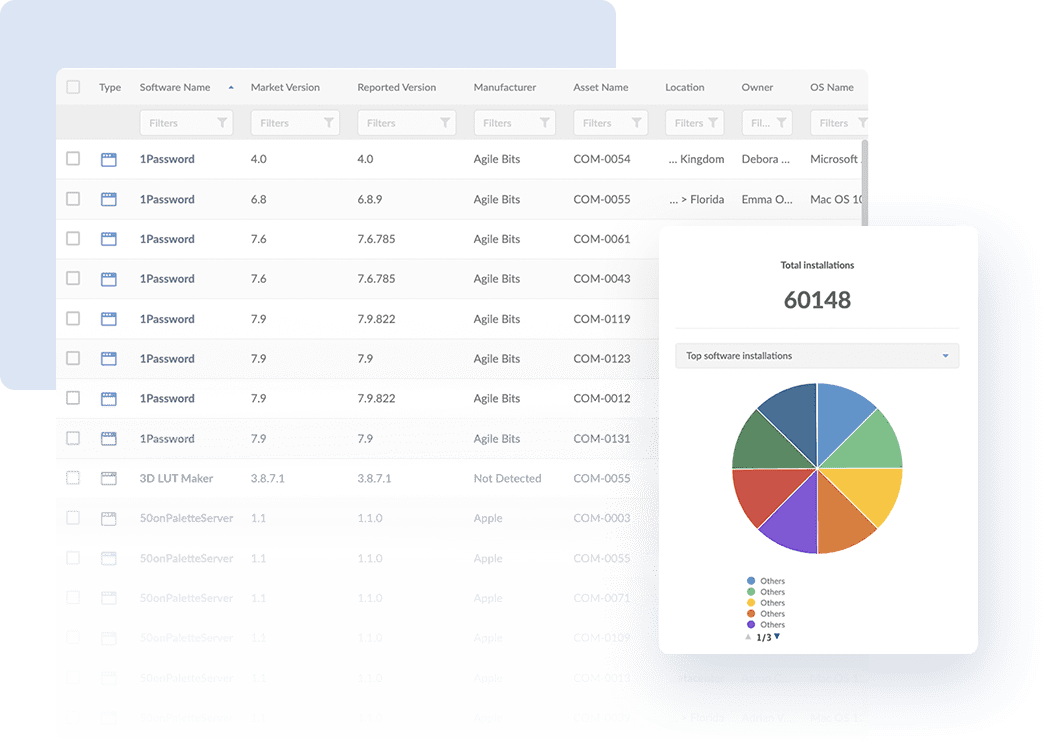

4. Etiquetar aplicaciones no autorizadas para evitar licencias piratas

Otra situación frecuente es que los usuarios instalen para uso personal aplicaciones en sus computadoras. La mayoría de las veces, este software no autorizado puede llevar a la violación de los derechos de autor, a enfrentar penalizaciones legales y a potenciales vulnerabilidades de seguridad.

Otra situación frecuente es que los usuarios instalen para uso personal aplicaciones en sus computadoras. La mayoría de las veces, este software no autorizado puede llevar a la violación de los derechos de autor, a enfrentar penalizaciones legales y a potenciales vulnerabilidades de seguridad.

En estos casos, ¿cómo mitigar riesgos IT con la Gestión de Activos? Configurando una etiqueta inteligente en InvGate Asset Management para filtrar estos programas y marcar las aplicaciones problemáticas, detectando fácilmente dispositivos con Steam, uTorrent u otro software no autorizado.

5. Utilizar la geolocalización para evitar la pérdida de dispositivos

Los riesgos de seguridad no sólo están vinculados a los ciberataques. Como mencionamos antes, los activos robados o extraviados representan un peligro concreto, ya que alguien externo a la organización puede encontrarlos y acceder a ellos.

Este riesgo se reduce si tu software de ITAM rastrea la ubicación de los dispositivos informáticos. Si sabes dónde están, tienes más posibilidades de recuperarlos en cuanto se denuncie su desaparición. En InvGate Asset Management, accedes a esta información directamente a través del perfil del activo.

6. Monitorear los servicios en la nube para asegurar su uso adecuado

Otra puerta trasera importante que no hay que pasar por alto son los servicios en la nube, que reúnen datos críticos y sensibles. Por lo tanto, debes asegurarte de que estén correctamente configurados y operados para evitar fugas de información, accesos no autorizados y mayores costos.

Otra puerta trasera importante que no hay que pasar por alto son los servicios en la nube, que reúnen datos críticos y sensibles. Por lo tanto, debes asegurarte de que estén correctamente configurados y operados para evitar fugas de información, accesos no autorizados y mayores costos.

Una forma sencilla de mantenerlos bajo tu radar es añadirlos a tu inventario de IT: puedes hacerlo utilizando la API de InvGate Asset Management. Luego, es posible agregarlos a tu CMDB, monitorearlos, rastrear su uso y mucho más.

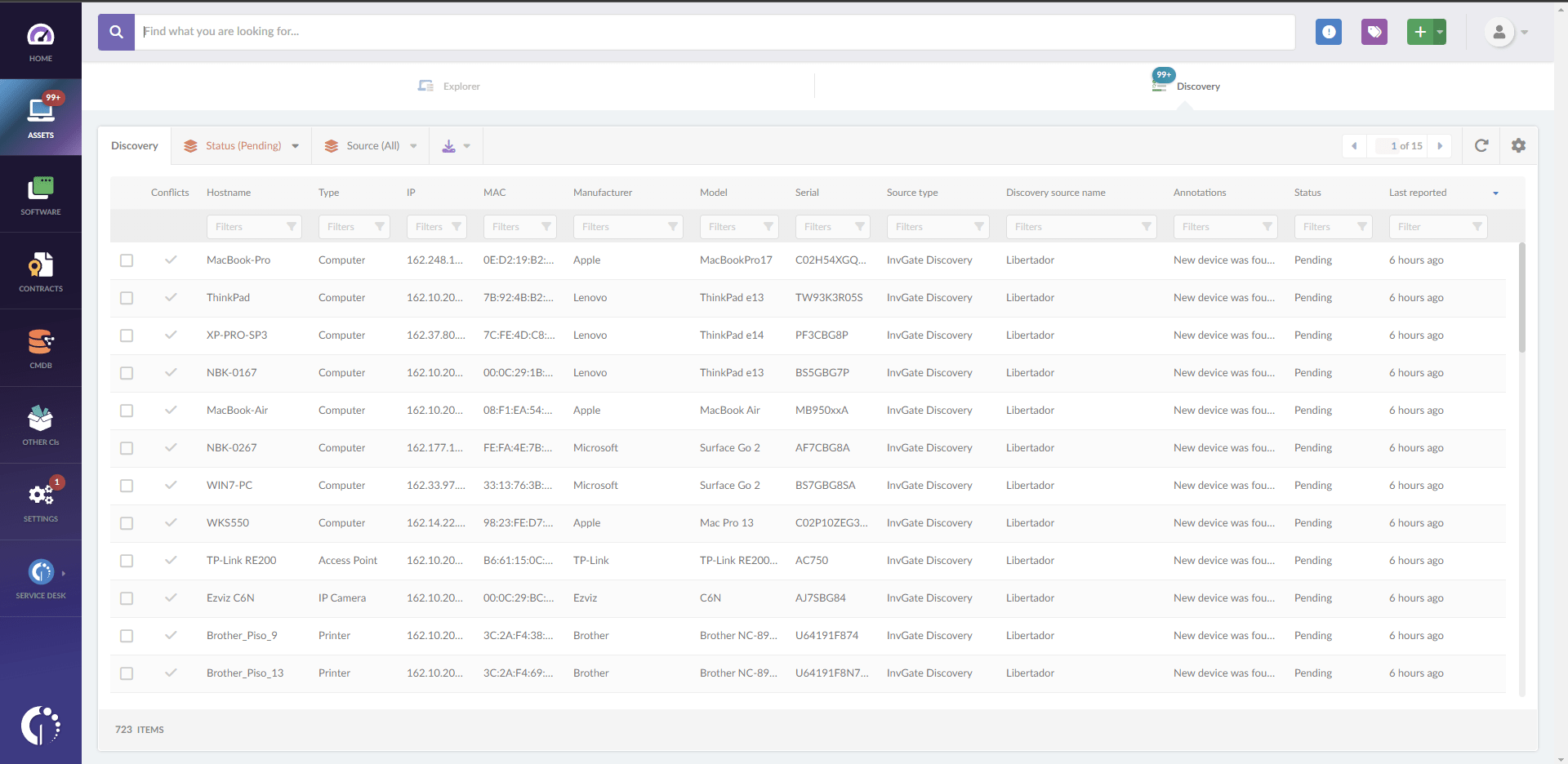

7. Escanear tu red periódicamente para detectar el shadow IT

Cerrando la nómina de tips para saber cómo mitigar riesgos IT con la Gestión de Activos está la función Discovery que permite monitorear la red para identificar activos no autorizados o shadow IT. Se trata de otro modo de introducir vulnerabilidades de seguridad y potenciales puntos de ingreso para los ciberataques.

Si ejecutas Discovery periódicamente en InvGate Asset Management, accederás a todo aquello que se encuentra conectado a un determinado rango de IP, contribuyendo así a la detección de dispositivos no deseados.

8. Realizar auditorías periódicas para mitigar los puntos ciegos que resultan riesgosos

Una práctica central de ITAM es la realización de auditorías periódicas. Si bien aparenta ser un gran trabajo, resulta clave para evitar cualquier punto ciego en tu Gestión de Riesgos.

Para abordar esto, InvGate Asset Management incorpora paneles personalizables que te brindan una visión clara y rápida de tu infraestructura de IT. Los adaptas según tus necesidades para tener fácil acceso a los datos que desees analizar. Al mantener un registro en tiempo real del estado y los cambios de tus activos, dispones de la ventaja de identificar discrepancias y así tomar medidas proactivas para solucionarlas.

Conclusión

Las prácticas de Gestión de Activos informáticos se unen para garantizar que las organizaciones estén al tanto de las posibles amenazas y ataques. De este modo, evitan fugas de datos, interrupciones y multas, y costos innecesarios.

La reducción de los riesgos de seguridad de IT representa un compromiso continuo para adaptar, refinar e innovar las estrategias de la empresa a fin de adecuarlas al panorama de amenazas que se encuentra en constante cambio. Y contar con la herramienta adecuada para automatizar las tareas clave ayudará a centrarse en este objetivo.

Por lo tanto, solicita la prueba gratuita de 30 días de InvGate Asset Management y embárcate en un viaje hacia una ITAM más segura y fuerte.

Preguntas frecuentes

¿Cómo podemos reducir el riesgo de seguridad informática?

Implementa medidas sólidas de ciberseguridad, realiza auditorías periódicas, educa a los empleados en las mejores prácticas y aprovecha la Gestión de Activos de IT para mitigar los riesgos de forma integral.

¿Cuáles son los riesgos para la seguridad de la información relacionados con la Gestión de Activos?

Los riesgos incluyen activos no rastreados que conducen a filtraciones de datos, incumplimiento de licencias de software y acceso no autorizado a dispositivos, todo lo cual puede comprometer la seguridad.

¿Cómo ayudan los activos de IT a la gestión en el análisis de riesgos?

Los activos de IT proporcionan datos para evaluar las vulnerabilidades, identificar las amenazas potenciales y determinar el impacto de las violaciones de la seguridad, lo que permite tomar decisiones informadas sobre la Gestión de Riesgos.

¿Cuáles son los tres principales riesgos para la seguridad informática?

Los principales riesgos comunes son los ciberataques (por ejemplo, ransomware), las amenazas internas (acceso no autorizado) y las violaciones de datos (pérdida de información confidencial).

¿Por qué es importante la Gestión de Activos en ciberseguridad?

La Gestión de Activos garantiza el seguimiento, la seguridad y el cumplimiento adecuados de los activos de IT, reduciendo las vulnerabilidades y mejorando la posición general de ciberseguridad.