Una de las preguntas más frecuentes cuando se busca un software de Gestión de Activos de IT (ITAM) es si está o no basado en agentes. El debate es complejo y tiene sus entresijos, pero en este artículo recopilamos toda la información para que puedas decidir cuál es la opción óptima para tu organización.

La diferencia básica de la Gestión de Activos con o sin agente de software es cómo aborda la recopilación de datos y la visibilidad de los dispositivos dentro de la infraestructura de IT. Por lo tanto, no se trata de qué alternativa es la mejor, sino cuál se adapta más a tus necesidades.

A veces, los administradores informáticos se niegan a instalar agentes porque demanda mucho trabajo. Sin embargo, en ciertos casos constituye el camino adecuado para lograr una amplia disponibilidad de los datos, que conlleva a una planificación más eficaz del presupuesto de IT.

Así que acompáñanos a profundizar acerca de ITAM con y sin agente de software.

¿Qué es la Gestión de Activos de IT basada en un agente de software?

La Gestión de Activos de IT basada en un agente de software se refiere a un método de gestión y seguimiento de activos (software y hardware) dentro de una organización que utiliza agentes de software especializados. Éstos son pequeños programas instalados en dispositivos individuales que recopilan e informan sobre los activos.

El agente de software, que permite la comunicación entre el activo y el sistema de ITAM, está diseñado para monitorear y reunir datos en tiempo real sobre el software instalado, el cumplimiento de las licencias, las especificaciones de hardware y las métricas de uso.

El objetivo final es utilizar la información que extrae para mapear la infraestructura de IT y crear un inventario de activos actualizado.

Ventajas de instalar un agente

- Monitoreo en tiempo real: proporciona visibilidad del estado, el rendimiento y la utilización de los activos informáticos. Si algo cambia, se registrará automáticamente.

- Recopilación de datos automatizada: reduce el esfuerzo manual y minimiza el riesgo de los errores humanos.

- Inventario riguroso y detallado: gracias a la tarea de los agentes que compilan y actualizan en forma continua los datos de los activos. Como mencionamos, también reducen las equivocaciones que pueden incurrir las personas, así como las incoherencias y discrepancias entre el estado real de los activos y la información almacenada en el sistema de ITAM.

- Seguimiento exhaustivo de los activos: tanto los que se encuentran dentro como fuera de la red de la organización e incluyendo también los dispositivos remotos y móviles. Esto proporciona una visión holística de la infraestructura de IT, especialmente útil para el soporte a distancia o en varias filiales.

Desventajas de instalar un agente

- Despliegue y mantenimiento: un agente de software requiere instalación y mantenimiento continuo en dispositivos individuales, lo que puede llevar tiempo y consumir muchos recursos, sobre todo en entornos de gran escala.

- Compatibilidad e impacto en el rendimiento: algunos agentes posiblemente sean incompatibles con determinados sistemas operativos o aplicaciones.

- Visibilidad limitada en dispositivos no gestionados: hay determinados activos en los que no se puede instalar el agente de software (ya sea porque el hardware no lo permite o porque pertenecen a los empleados), lo que inhabilita la posibilidad de realizar un seguimiento. En estos casos, hay que recurrir a métodos alternativos o a otros enfoques de ITAM. Por eso, la metodología sin agentes resulta un gran complemento.

¿Qué es ITAM sin agente de software?

La Gestión de Activos de IT sin agente de software consiste en gestionar y realizar un seguimiento de los activos (software y hardware) mediante técnicas de escaneo de red y recopilación remota de datos.

Esto implica que no hay agentes instalados en los dispositivos individuales para reunir la información. En su lugar, el sistema de ITAM interactúa con los activos a distancia, aprovechando protocolos de red, APIs (interfaces de programación de aplicaciones) u otros métodos para obtener los datos.

En definitiva, ITAM sin agente se centra en recopilar la información de los endpoints de la red y de los dispositivos de infraestructura, incluyendo:

- Servidores.

- Conmutadores de red.

- Routers.

- Sistemas de almacenamiento.

Normalmente, escanea la red para descubrir e identificar dispositivos, y luego recupera los datos de los activos utilizando protocolos y tecnologías estandarizadas, como SNMP (Simple Network Management Protocol) o WMI (Windows Management Instrumentation).

Este enfoque es útil para gestionar activos que no pueden o no deben tener agentes instalados en ellos, como equipos de red, dispositivos IoT o aquellos pertenecientes a contratistas o socios externos.

Ventajas del monitoreo sin agentes

- Facilidad de despliegue: al no requerir la instalación y el mantenimiento de un agente de software, el proceso de despliegue es simple, reduciendo la sobrecarga administrativa.

- Escalabilidad: el monitoreo sin agente puede ampliarse fácilmente. Asimismo, las técnicas de exploración de redes permiten a las organizaciones descubrir y supervisar una amplia y diversa gama de dispositivos en toda tu infraestructura.

- No intrusiva: este método no afecta al rendimiento ni al comportamiento de los dispositivos monitoreados.

- Cobertura ampliada: proporciona datos en dispositivos que no admiten o no permiten la instalación de agentes, como los de red, impresoras o sistemas heredados. Esto hace que las organizaciones obtengan una visión completa de sus activos de IT.

Desventajas del monitoreo sin agentes

- Información menos detallada: incluso algunos atributos de los activos, como las métricas de uso de software o las configuraciones detalladas de hardware, resultan más difíciles de obtener.

- Dependencia de la accesibilidad a la red y la conectividad de los dispositivos: si están desconectados, tienen firewalled o se encuentran en entornos remotos, la recopilación de los datos de los activos puede ser más compleja o directamente imposible.

- Dependencia de protocolos estandarizados, como SNMP o WMI: si los dispositivos no los admiten o tienen una compatibilidad limitada, la reunión de la información se verá limitada o requerirá enfoques alternativos.

- Datos precisos y actuales: depende de la exploración periódica, lo que significa que la información recopilada puede no ser siempre en tiempo real, lo cual implica que se produzcan imprecisiones debido a la latencia de la red o a cambios en la configuración del dispositivo entre las exploraciones.

Agente vs. sin agente de software: ¿Qué es mejor?

Si bien ambos enfoques tienen ventajas, el método ganador debe combinar los dos. Se trata de una solución de ITAM más amplia y adaptable, preparada para responder a una amplia gama de escenarios.

Aquí las razones por las que resulta ventajoso combinar el monitoreo basado en un agente de software y el sin agente:

| Agente | Sin agente | |

| Cobertura y visibilidad |

|

|

| Flexibilidad y escabilidad |

Ideal para:

|

Ideal para:

|

| Datos precisos y actualizados |

|

|

| Cumplimiento y seguridad |

Proporciona información detallada sobre:

|

|

Como ves, la combinación del monitoreo de ITAM basada en agentes y sin agentes maximiza la cobertura, la flexibilidad y la precisión de los datos. Básicamente, brinda una visión integral de la infraestructura de IT.

Cómo funciona el agente de InvGate Asset Management

InvGate Asset Management ofrece alternativas basadas en agente y sin agente de software para que los puedan elegir y adaptar a las necesidades específicas de la empresa. De este modo, aprovecharán la cobertura del software de ITAM sin agente a la vez que obtienen la información detallada del agente acerca de los activos clave.

El agente de Insight está diseñado para facilitar la recopilación de datos y monitorear los dispositivos donde está instalado. Constituye un componente vital de nuestro software, al ayudar en lo siguiente:

- Recopila datos de activos precisos y en tiempo real.

- Mejora la visibilidad.

- Controla la infraestructura de IT.

- Apoya prácticas eficaces de ITAM.

¿Para qué sistemas operativos está disponible el agente de Insight?

El agente de Insight está disponible para los siguientes sistemas operativos:

- Windows XP en adelante.

- Windows Server 2003 en adelante.

- Ubuntu 12.04 en adelante.

- Debian 8 en adelante.

- CentOS 7 en adelante.

- RHEL 7 en adelante.

- Oracle Linux 6/7.

- macOS 10.13 (High Sierra) en adelante.

- Android 5.0 en adelante.

Despliegue del agente

El agente de Insight se puede instalar de forma manual y remota en Windows, Linux y macOS, así como a través de GPO para sistemas operativos Windows (puedes encontrar esta información en el Active Directory).

El proceso de despliegue del agente es sencillo. Debes seguir los siguientes pasos:

- Inicia sesión en tu instancia de InvGate Asset Management como Administrador.

- Vé a Configuración >> Red >> Despliegue de agentes.

- Selecciona el sistema operativo y el método de instalación.

En cuanto a los recursos que utiliza el agente (y cómo puede afectar al rendimiento de los activos de tu organización), no te preocupes: pesa 23 MB y mantiene un servicio que consume menos de 10 MB de RAM. Además, está diseñado para extraer información con un mínimo de recursos: escanea los activos cada 4-12 horas y transfiere un paquete cifrado de menos de 100 KB.

¿Cómo funciona el agente dentro de InvGate Asset Management?

El agente instalado es identificado asignándole un AgentID, que vincula el activo a tu inventario de InvGate Asset Management.

Su tarea es brindar información al servidor de InvGate Asset Management cada 8 a 12 horas. Cada vez que envía un inventario, se calcula automáticamente la fecha y hora del siguiente reporte. Si la computadora está apagada, el agente lo mandará en cuanto vuelva a encenderse.

En general, recopila datos críticos para informar a tu instancia. Esto incluye:

- Estado del equipo

- Hardware instalado

- Software instalado

- Información del sistema operativo

- Usuarios conectados

- Información de red

- Geolocalización (Windows 10 en adelante)

Cómo usar InvGate Asset Management sin el agente

La función Discovery de InvGate Asset Management crea un inventario automatizado y que no requiere atención de todos los dispositivos conectados a la red de tu organización. Por supuesto, no necesita un agente para funcionar, pero ten en cuenta que no mapeará activos fuera de tus instalaciones físicas (laptops de trabajadores remotos, por ejemplo).

Es posible automatizar la función para escanear la red periódicamente y añadir sólo los activos que te interesen al inventario de IT. Luego, asegúrate de incluirlos en la CMDB (Base de Datos de Gestión de la Configuración).

Esta metodología es útil para descubrir dispositivos conectados a la red en los que el agente no se ejecuta, como impresoras, conmutadores, routers, teléfonos IP, etc. Además, resulta una excelente forma de detectar shadow IT para mantener tu red segura. Sin embargo, en el caso de las computadoras, te recomendamos que instales el agente, ya que proporciona más información.

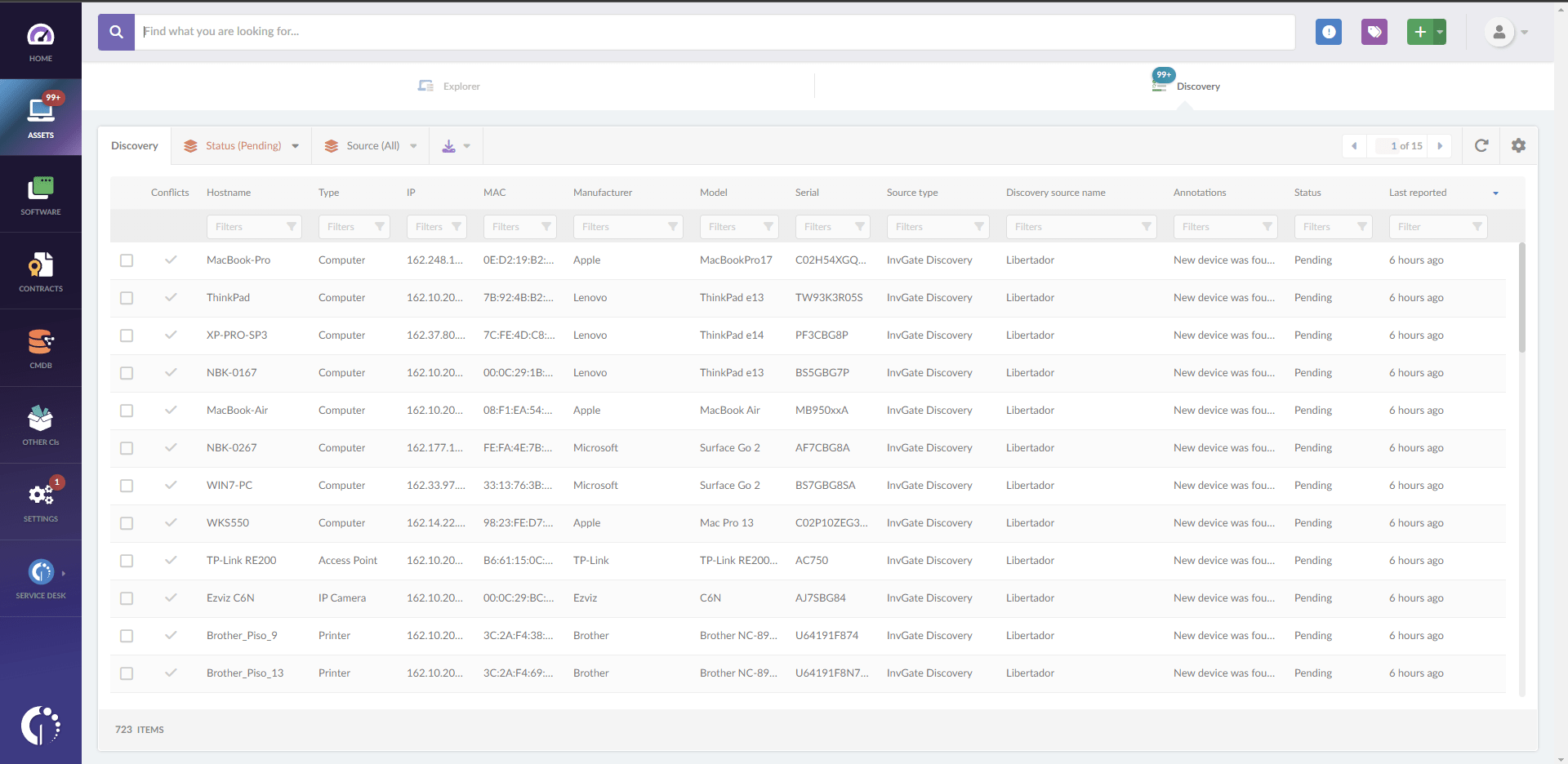

¿Cómo funciona Discovery?

Discovery es el primer paso para automatizar el proceso de inventario de dispositivos de IT. Para ello, es necesario contactar todas las IP especificadas en la configuración de InvGate Discovery e identificar cuáles están activas a través de una serie de protocolos, incluyendo al menos DNS, ICMP, mDNS, NetBIOS, SNMPv1, SNMPv2c, SNMPv3, TCP y UPnP. Los datos recogidos se utilizarán para detectar la siguiente información:

Discovery es el primer paso para automatizar el proceso de inventario de dispositivos de IT. Para ello, es necesario contactar todas las IP especificadas en la configuración de InvGate Discovery e identificar cuáles están activas a través de una serie de protocolos, incluyendo al menos DNS, ICMP, mDNS, NetBIOS, SNMPv1, SNMPv2c, SNMPv3, TCP y UPnP. Los datos recogidos se utilizarán para detectar la siguiente información:

- Nombre del dispositivo.

- Tipo de dispositivo.

- Dirección IP.

- Dirección MAC.

- Fabricante.

- Modelo.

- Número de serie.

¿Cómo puedes ver los resultados?

Los resultados los puedes ver de forma muy sencilla: en la pestaña “Descubrimiento”, dentro de la sección “Activos”. Allí encontrarás los siguientes datos para identificar y convertir los dispositivos en activos:

- Nombre del host.

- IP.

- Dirección MAC.

- Tipo y nombre de la fuente de descubrimiento.

- Anotaciones.

- Estado.

En esta sección, también tienes la posibilidad de resolver conflictos, ignorar los activos, generar un elemento de inventario a partir de los dispositivos descubiertos y aprobar aquellos categorizados como “no seguros”.

Una vez encontrado el activo, el estado del dispositivo figura de la siguiente manera:

- Pendiente: es el estado inicial de los dispositivos descubiertos. Una vez marcados como pendientes, puedes convertirlos en activos de tu inventario.

- Ignorado: significa que no se convertirá en un activo. Sin embargo, es posible retornarlos a “Pendiente” si deseas volver a considerarlos o añadirlos a tu inventario.

- Procesando: es el estado de los dispositivos en proceso de ser convertidos en activos.

La herramienta también permite realizar un seguimiento de todos los registros anteriores en tu instancia y obtener una visión general de las últimas exploraciones en Configuración >> Red >> Fuentes de descubrimiento y haciendo clic en “Registros”.

Convertir un dispositivo descubierto en un activo

Para añadir un activo “Pendiente” a tu inventario, sigue estos pasos:

- Elige un dispositivo.

- Pulsa el botón “Convertir en activo”.

- Aparecerá un menú en el margen derecho que te permitirá completar el resto de la información del activo.

- Pulsa el botón “Aplicar”.

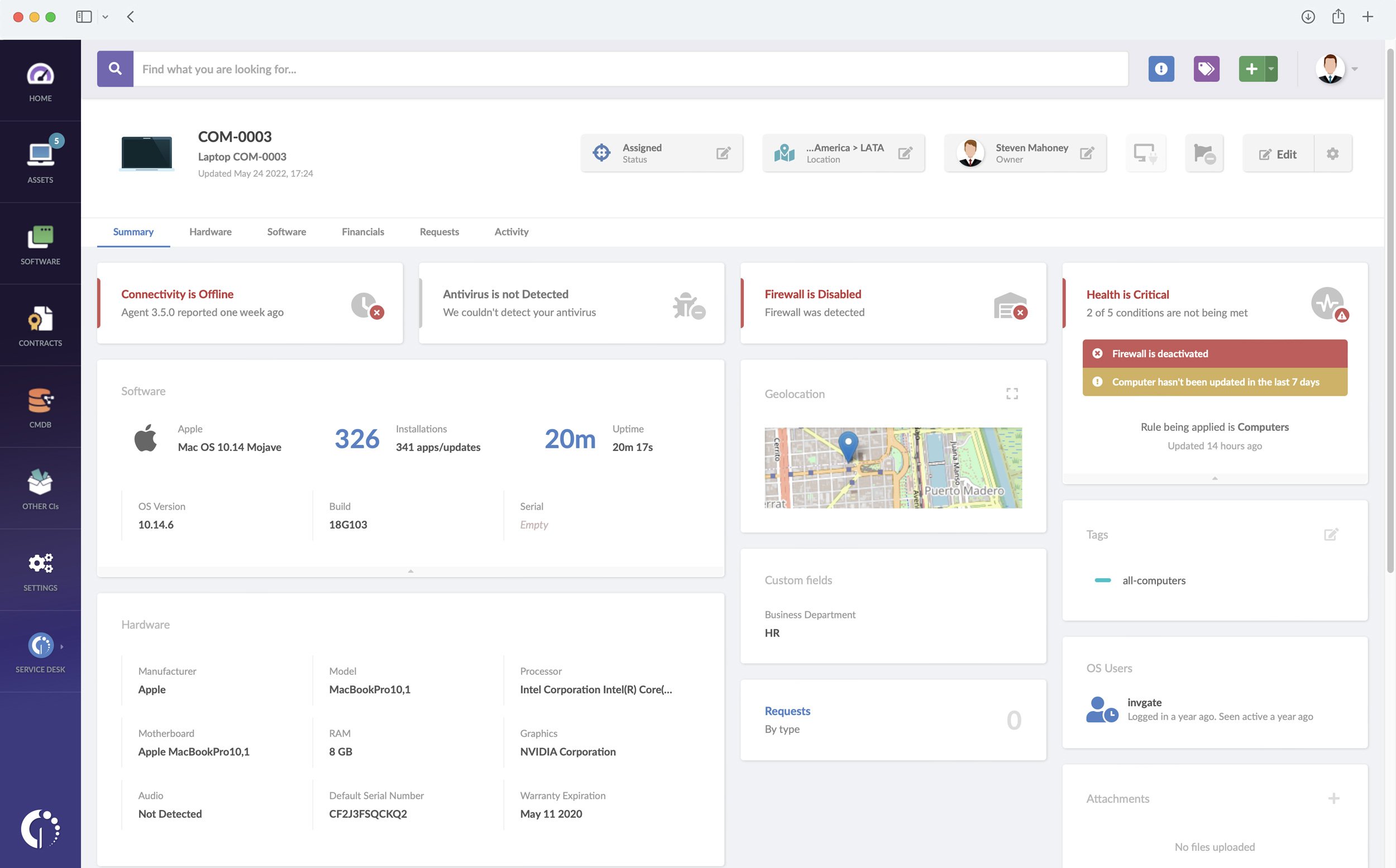

Vista de los activos

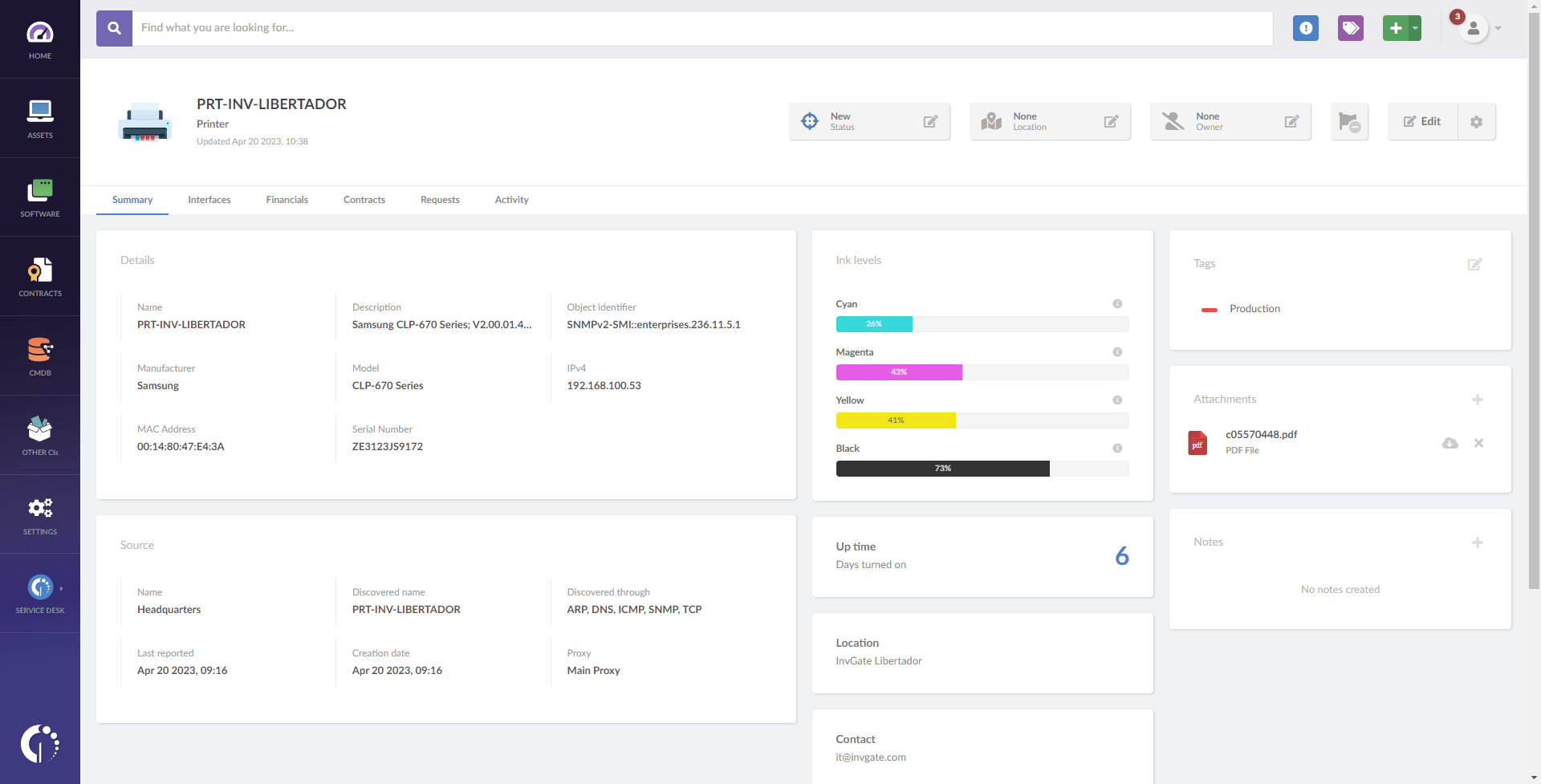

Una vez que el dispositivo descubierto se convirtió en un activo, debes ir a la pestaña “Explorador” dentro de la sección “Activos” para ver su perfil. Para acceder a éste, haz clic en el nombre del activo. La pestaña “Resumen” puede contener la siguiente información:

Una vez que el dispositivo descubierto se convirtió en un activo, debes ir a la pestaña “Explorador” dentro de la sección “Activos” para ver su perfil. Para acceder a éste, haz clic en el nombre del activo. La pestaña “Resumen” puede contener la siguiente información:

- Detalles: nombre, descripción, identificador del objeto, fabricante, modelo, IPv4, dirección MAC, número de serie.

- Ubicación: esta información se asigna manualmente en el dispositivo.

- Contacto: nombre, número de teléfono o dirección de correo electrónico para comunicarse con el usuario o departamento responsable del activo. Estos datos se introducen de forma manual.

- Solicitudes: estado de las que se encuentran abiertas, vinculadas a través de InvGate Service Management.

- Etiquetas: asignadas al activo.

- Y mucho más.

En el caso de las impresoras, el cuadro “Niveles de tinta” muestra el porcentaje de tinta restante. Haz clic en el ícono para ver los códigos de color y los números de serie:

Además, la pestaña “Interfaces” proporciona información detallada sobre este asunto:

- Descripción de la interfaz.

- Estado: indica si está activa o no.

- Índice: asignado a la interfaz.

- Admin: señala si la administración de la interfaz está activa o no.

- Tipo de interfaz.

- Dirección física: dirección MAC de la interfaz.

- Y mucho más.

Resumen

El monitoreo basado en un agente de software ofrece datos en tiempo real e información detallada sobre los dispositivos donde se encuentra instalado un agente. Por su parte, la supervisión sin agente brinda una cobertura más amplia y captura información de los dispositivos sin agente.

El mejor enfoque es combinar ambos para contar con una visión completa de la infraestructura de IT de modo de poder aplicar una estrategia de ITAM proactiva. Así, gestionarás eficazmente una amplia gama de activos, mejorarás el cumplimiento y las medidas de seguridad y te adaptarás fácilmente a entornos informáticos en constante evolución. Básicamente, una mayor cobertura hace que tu ITAM general sea más eficaz.

Si quieres conocer más sobre el enfoque combinado, solicita la prueba gratuita de 30 días de InvGate Asset Management. Y no perderás tus datos, ya que es posible convertirlos en tu instancia de trabajo.