Nadzór IT jest spoiwem, które łączy resztę zarządzania zasobami IT (ITAM). Zapewnia ochronę organizacji, jej danych i pracowników. Skuteczny ład informatyczny pomaga działowi IT zachować synchronizację z celami biznesowymi przy jednoczesnym zmniejszeniu ryzyka.

W tym artykule zobaczymy, dlaczego jest to ważne dla Twojej firmy, jakie są jego domeny, różne dostępne ramy i role związane z zapewnieniem ładu IT w całej firmie.

Zacznijmy.

Czym jest ład informatyczny?

Ład informatyczny to ramy, które zapewniają formalną strukturę dla organizacji w celu zapewnienia, że inwestycje IT wspierają cele biznesowe.

Podkreśla znaczenie dostosowania strategii IT do ogólnej strategii biznesowej w celu uzyskania wymiernych wyników i osiągnięcia celów organizacyjnych. To zarządzanie sposobem, w jaki organizacje są zarządzane w celu promowania przejrzystości i odpowiedzialności w operacjach biznesowych.

Zarządzanie stało się ważne po kilku głośnych przypadkach oszustw korporacyjnych w latach 90. i na początku XXI wieku.

Wydarzenia te skłoniły kilka krajów do ustanowienia i utrzymania zasad i przepisów dotyczących ładu korporacyjnego, takich jak Sarbanes-Oxley Act i Graham-Leach-Bailey Act.

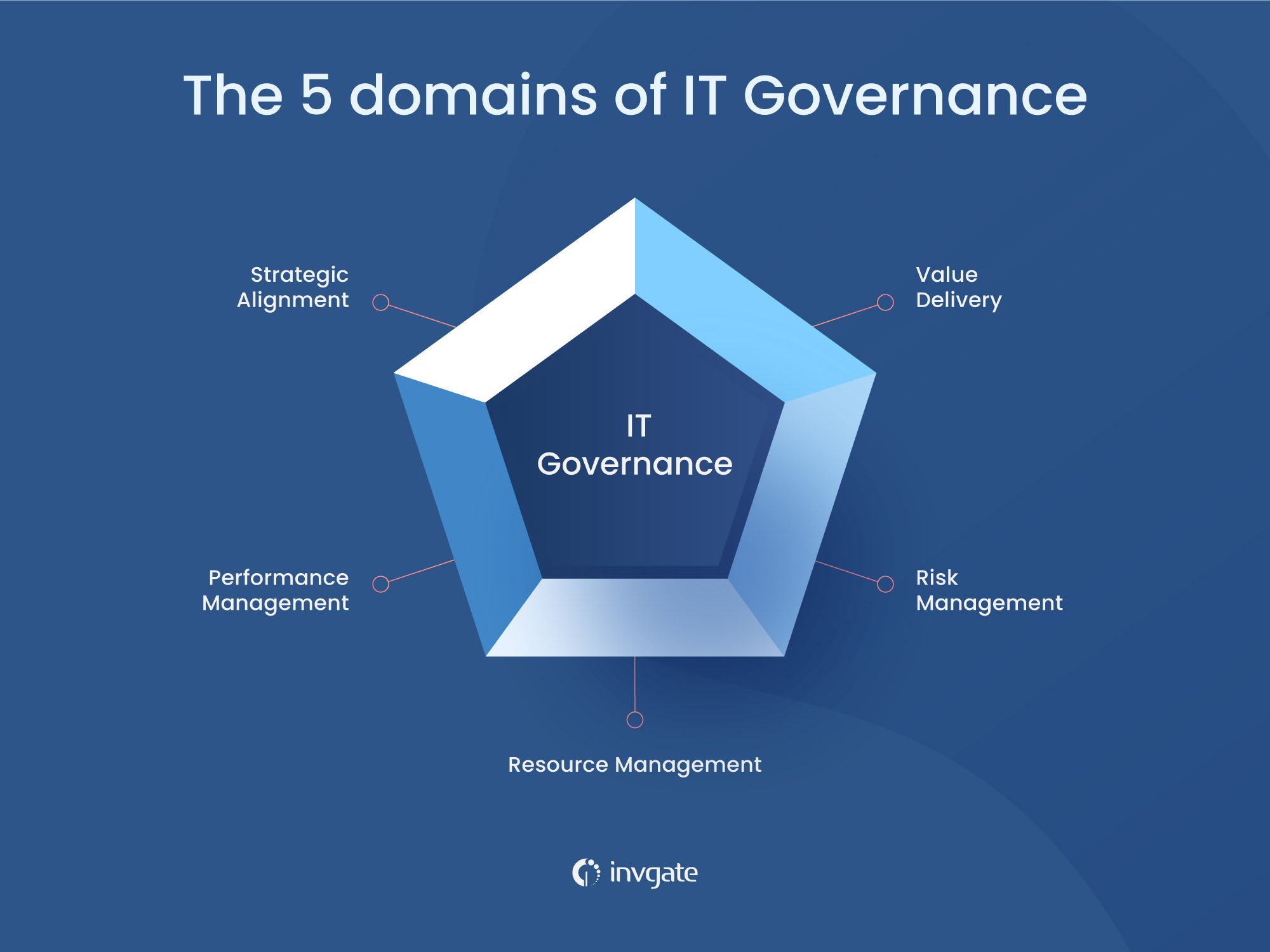

Pięć domen ładu informatycznego

Ład informatyczny jest zazwyczaj podzielony na pięć domen:

- Dostarczanie wartości, zorientowane na to, czy IT dostarcza wartość reszcie biznesu.

- Wyrównanie strategiczne, które pyta, czy cele IT i organizacji są zgodne.

- Zarządzanie wydajnością, koncentrujące się na sposobie zarządzania wydajnością IT.

- Zarządzanie zasobami, zorientowane na to, czy zasoby IT są zarządzane skutecznie i odpowiednio.

- Zarządzanie ryzykiem, które sprawdza, czy ryzyko jest identyfikowane, zgłaszane i podejmowane są odpowiednie działania.

Dlaczego ład informatyczny jest ważny?

Skuteczny ład informatyczny przynosi następujące korzyści:

- Zapewnia spełnienie biznesowych wymogów prawnych, regulacyjnych i zgodności.

- Zmniejsza ryzyko.

- Wspiera cele biznesowe i zapewnia, że cele IT są zgodne z resztą biznesu.

- Wspiera rozwój i innowacje, dając organizacji solidną bazę operacyjną.

- Daje firmom większą przewagę konkurencyjną, zwłaszcza jeśli wdrożono normę ISO lub inną niezależnie zweryfikowaną inicjatywę dotyczącą najlepszych praktyk.

- Zapewnia spójne stosowanie odpowiednich polityk, procesów i procedur w całej organizacji.

Czym jest zgodność z przepisami?

Zgodność z przepisami odnosi się do przestrzegania przepisów, regulacji, wytycznych i specyfikacji istotnych dla działalności organizacji. W kontekście zarządzania IT zapewnia, że firmy przestrzegają określonych standardów i ram w celu ochrony danych, utrzymania integralności operacyjnej i spełnienia wymogów prawnych.

Standardy i przepisy dotyczące zgodności mogą różnić się w zależności od branży i regionu, co sprawia, że organizacje muszą być na bieżąco z najnowszymi aktualizacjami i zmianami, aby uniknąć potencjalnych kar i kwestii prawnych.

Skuteczna zgodność z przepisami obejmuje wdrażanie solidnych polityk i procedur, przeprowadzanie regularnych audytów oraz zapewnianie ciągłego monitorowania i raportowania.

W ten sposób organizacje mogą nie tylko zapobiegać reperkusjom prawnym i finansowym, ale także budować zaufanie wśród swoich interesariuszy, demonstrując zaangażowanie w etyczne praktyki i bezpieczeństwo danych.

Włączenie zgodności z przepisami doram zarządzania IT pomaga organizacjom dostosować ich strategie IT do celów wyznaczonych przez liderów biznesowych, wspierając kulturę odpowiedzialności i przejrzystości.

Rozwiązania w zakresie ładu informatycznego

Rozwiązania w zakresieładu informatycznego mają na celu pomóc organizacjom w skutecznym zarządzaniu zasobami IT i kontrolowaniu ich, zapewniając, że inwestycje IT wspierają cele biznesowe.

Rozwiązania te zazwyczaj obejmują ramy, narzędzia i najlepsze praktyki, które kierują procesami decyzyjnymi, optymalizują wydajność IT i ograniczają ryzyko.

Wdrażając rozwiązania z zakresu zarządzania IT, organizacje mogą osiągnąć większą zgodność między strategiami IT i biznesowymi, poprawić alokację zasobów i zwiększyć ogólną wydajność operacyjną.

Popularne ramy zarządzania IT, takie jak COBIT, ITIL i ISO/IEC 38500, zapewniają ustrukturyzowane podejście do zarządzania usługami i zasobami IT. Ramy te oferują wytyczne dotyczące definiowania ról i obowiązków, ustanawiania wskaźników wydajności i wdrażania procesów ciągłego doskonalenia.

Ponadto rozwiązania programowe, takie jak narzędzia do zarządzania zasobami IT (ITAM) oraz narzędzia do zarządzania ryzykiem i zgodnością (GRC), zapewniają niezbędną infrastrukturę do automatyzacji i usprawnieniadziałań związanych zzarządzaniem IT, zapewniając spójne i skuteczne zarządzanie w całej organizacji.

Ramy ładu informatycznego

Czy istnieje tylko jednastruktura ładu informatycznego? Cóż, nie. Istnieje wiele ram, z których każda ma własne zasady i wymagania.

Wdrożenie ram ładu informatycznego w ramach programu ładu informatycznego jest niezbędne do zapewnienia zgodności z zasadami i przepisami branżowymi. Przyjrzyjmy się bliżej sześciu najpopularniejszym ramom zarządzania.

1. ISO 38500

ISO 38500to międzynarodowy standard ładu korporacyjnego w zakresie technologii informatycznych. Stanowi przewodnik dla osób doradzających, informujących lub pomagających dyrektorom w zakresie skutecznego i akceptowalnego wykorzystania technologii informatycznych w organizacji.

Te ramy zarządzania definiują sześć zasad:

- Ustal obowiązki.

- Planowanie najlepszego wsparcia dla organizacji.

- Dokonywanie przejęć z ważnych powodów.

- Zapewnienie niezbędnych poziomów wydajności.

- Zapewnienie zgodności z zasadami.

- Zapewnienie poszanowania czynnika ludzkiego.

ISO/IEC 38500 ma zastosowanie do zarządzania decyzjami i procesami zarządzania związanymi z usługami informacyjnymi i komunikacyjnymi organizacji.

2. ISO/IEC 27000

ISO/IEC 27000 to norma dotycząca zarządzania bezpieczeństwem informacji. ISO/IEC 27000:2018 zawiera przegląd praktyki, a także definicje powszechnie stosowane w standardach ISMS.

Norma ta zapewnia, że organizacje mają odpowiednie zasady, aby zapewnić odpowiednią prywatność, poufność i bezpieczeństwo wokół usług IT i cyberbezpieczeństwa.

3. COBIT

COBIT to szczegółowe ramy globalnie akceptowanych praktyk, modeli i narzędzi analitycznych zaprojektowanych do zarządzania IT w przedsiębiorstwie. Jego celem jest pomoc organizacjom w spełnieniu wymogów regulacyjnych i zarządzania ryzykiem oraz powiązanie strategii IT z celami szerszej działalności biznesowej.

COBIT obejmuje pięć podstawowych zasad:

- Zaspokajanie potrzeb interesariuszy.

- Obejmowanie całego przedsiębiorstwa.

- Zastosowanie jednej zintegrowanej struktury.

- Umożliwienie holistycznego podejścia.

- Oddzielenie zarządzania od zarządzania.

4. ITIL

ITIL tosystem najlepszych praktyk, który umożliwia działom IT skuteczne, wydajne i bezpieczne wspieranie biznesu. Obejmuje on siedem zasad przewodnich:

- Koncentracja na wartości.

- Współpraca i promowanie widoczności.

- Optymalizacja i automatyzacja.

- Zacznij tam, gdzie jesteś.

- Postępuj iteracyjnie dzięki informacjom zwrotnym.

- Zachowaj prostotę i praktyczność.

- Myśl i pracuj holistycznie.

ITIL jest jedną z najczęściej stosowanych ram zarządzaniana całym świecie. Jego główną zaletą jest to, że zapewnia praktyczne wskazówki dotyczące zarządzania i ulepszania usług IT oraz ról i obowiązków niezbędnych do ich wspierania i prowadzenia.

5. CMMI

Model CMMI (Capability Maturity Model Integration) pomaga organizacjom w doskonaleniu procesów i rozwijaniu zachowań, które zmniejszają ryzyko wrozwoju usług, produktów ioprogramowania.

Chociaż CMMI był początkowo dostosowany do działań związanych z tworzeniem oprogramowania, najnowsze wersje mogą być stosowane do sprzętu i oprogramowania oraz kompleksowego rozwoju usług. Model ten umożliwia organizacjom mierzenie, budowanie i ulepszanie możliwości w celu poprawy ogólnej wydajności.

Model CMMI składa się z pięciu poziomów:

- Początkowy.

- Zarządzany.

- Zdefiniowany.

- Zarządzany ilościowo.

- Optymalizacja.

6. Analiza czynnikowa ryzyka informacyjnego

Analiza czynnikowaryzykainformacyjnego (ang.Factor Analysis of Information Risk, FAIR) to model zarządzania, który pomaga organizacjom w kwantyfikacji ryzyka. Koncentruje się na cyberbezpieczeństwie i ryzyku operacyjnym, aby wspierać bardziej świadome podejmowanie decyzji. Jego celem jest zapewnienie organizacjom standardów i najlepszych praktyk w zakresie pomiaru, zarządzania i raportowania ryzyka informacyjnego z perspektywy biznesowej.

Struktura zarządzania IT: role i obowiązki

Należy pamiętać, że aby ład informatyczny był skuteczny, musi opierać się na rolach i obowiązkach. Publikacja ITIL 4 Direct, Plan, and Improve zaleca następującą strukturę, aby pomóc w skutecznym zarządzaniu IT:

| Struktura zarządzania | Rola w zarządzaniu organizacją |

| Zarząd |

Odpowiedzialny za zarządzanie organizacją. Ich kluczowe obowiązki obejmują

|

| Akcjonariusze |

Odpowiedzialni za powoływanie dyrektorów i audytorów w celu zapewnienia skutecznego zarządzania. |

| Komitet Audytu |

Odpowiada za wspieranie rady dyrektorów poprzez zapewnienie niezależnej oceny wyników i zgodności zarządzania. |

Chociaż powyższe informacje stanowią punkt wyjścia, ważne jest, aby pamiętać, że istnieją aspekty zarządzania, za które odpowiedzialni są wszyscy w organizacji. Przykładem jest właściwe i bezpieczne korzystanie ze sprzętu IT, wraz z odpowiednim szkoleniem, wsparciem i dzieleniem się wiedzą.

Najlepsze praktyki zarządzania IT

Jednym z najczęściej zadawanych pytań dotyczących zarządzania jest: "Jak mogę stwierdzić, że moja organizacja robi to dobrze?". Odpowiedź przybiera formę większej liczby pytań, a mianowicie:

- Czy zarządzanie ma odpowiedni poziom wsparcia w organizacji? Czy jest traktowany priorytetowo na wszystkich poziomach? Czy wszyscy w firmie wiedzą, jakie są ich obowiązki w zakresie ładu organizacyjnego?

- Czy organ zarządzający skutecznie wykonuje swoją pracę? Kto sprawdza?

- Czy funkcja IT podejmuje decyzje niezależnie od reszty firmy, czy też istnieje współpraca lub przynajmniej nadzór między nimi?

- Jakie kontrole są stosowane w celu monitorowania wydatków na IT, aby zapewnić przejrzystość i uczciwość?

Jedno jest pewne: zarówno organizacje z sektora publicznego, jak i prywatnego potrzebują zarządzania IT, aby zapewnić, że ich funkcje IT wspierają strategie i cele biznesowe.

To wiele pytań, prawda? Na szczęście możemy oprzeć się na naszych starych przyjaciołach COBIT i ISO/IEC 38500I.Ramy COBIT zawierają następujące zasady dotyczące ładu, doradzając, że ład IT powinien:

- Zaspokajać potrzeby interesariuszy i generować wartość z wykorzystania informacji i technologii.

- Być zbudowany z kilku komponentów, które mogą być różnych typów i które współpracują ze sobą holistycznie.

- Być dynamiczny, zawsze biorąc pod uwagę wpływ zmian na którykolwiek z czynników projektowych.

- Wyraźnie rozróżniać działania i struktury związane z zarządzaniem i zarządzaniem.

- Być dostosowany do potrzeb przedsiębiorstwa, wykorzystując zestaw czynników projektowych jako parametrów do dostosowywania i ustalania priorytetów jego komponentów.

- Obejmować przedsiębiorstwo od końca do końca, koncentrując się na wszystkich technologiach i przetwarzaniu informacji, które wykorzystuje do osiągnięcia swoich celów, w tym na przetwarzaniu zleconym na zewnątrz.

Oprócz wytycznych COBIT, norma ISO/IEC 38500 definiuje sześć zasad, które są niezbędne do skutecznego zarządzania IT:

- Odpowiedzialność - Wszyscy pracownicy rozumieją swoje obowiązki i są upoważnieni do ich wypełniania.

- Strategia - zapewnienie zgodności strategii biznesowej i strategii IT.

- Pozyskiwanie - wszystkie wydatki na IT są przejrzyste, z uwzględnieniem odpowiedniej równowagi korzyści, kosztów i ryzyka.

- Wydajność - IT zaspokaja potrzeby firmy i spełnia uzgodnione poziomy usług.

- Zgodność - korzystanie z systemów IT jest zgodne ze wszystkimi wymogami prawnymi i regulacyjnymi, a odpowiednie polityki wspierające są dobrze zarządzane i egzekwowane.

- Ludzkie zachowanie - polityki, praktyki i decyzje IT wykazują szacunek dla ludzkich zachowań.

Oprogramowanie do zarządzania IT

Technologia odgrywa znaczącą rolę w skutecznym zarządzaniu IT. Oto jak InvGate Asset Management może w tym pomóc:

- Inwentaryzacja zasobów IT: Insight wykorzystuje różne techniki, aby pomóc w ustanowieniu kompleksowej inwentaryzacji zasobów IT w ciągu zaledwie 24 godzin. Ten kluczowy początkowy krok zapewnia, że wszystkie elementy w środowisku są odpowiednio rozliczane i zarządzane.

- Monitorowanie zgodności oprogramowania: Ta funkcja śledzi zasoby oprogramowania, identyfikując i zgłaszając wszelkie systemy, które są nieużywane lub niezgodne.

- Zarządzanie umowami: InvGate Asset Management pozwala również efektywnie zarządzać wszystkimi umowami dotyczącymi aktywów, zapewniając zgodność i unikając kar.

- Płynna integracja: InvGate Asset Management oferuje szerokie opcje integracji, w tym usługi katalogowe oraz narzędzia do zarządzania tożsamością i dostępem, aby wzmocnić środki zarządzania. Został również zaprojektowany do płynnej współpracy z InvGate Service Management, umożliwiając ustanowienie przepływów pracy i ujednolicenie możliwości obsługi usług i zasobów.

Podsumowanie

Nadzór IT ma kluczowe znaczenie w każdej organizacji zorientowanej na usługi, aby zapewnić jej przejrzyste działanie i zgodność z przepisami, prawem i wytycznymi dotyczącymi zgodności. Choć może to być nieco przytłaczające, sześć ram ładu IT to świetni sprzymierzeńcy w pokonywaniu wyzwań, więc pozwól im poprowadzić Cię przez ten proces.

I upewnij się, że masz odpowiednieoprogramowanie do zarządzania IT, które również Ci pomoże. Jeśli chcesz odkryć, co InvGate Service Management i Asset Management mogą dla Ciebie zrobić, umów się na rozmowę z naszym zespołem lub poproś o 30-dniowy bezpłatny okres próbny, aby odkryć go w swoim tempie!

Często zadawane pytania

Jak wybrać odpowiednią strukturę zarządzania IT?

Przyjrzyj się najważniejszemu obszarowi narażenia w swojej organizacji IT. Czy jest to dojrzałość procesów? Jeśli tak, ITIL, COBIT i CMMI mogą pomóc w podniesieniu poziomu praktyk IT. Czy jest to zarządzanie ryzykiem? Rozważ standard FAIR lub ISO 38500. Czy chodzi o bezpieczeństwo IT? W takim razie warto przyjrzeć się normie ISO 27001.

Jak wdrożyć ład informatyczny?

Ponownie, zacznij od największego ryzyka lub obszaru narażenia. Skoncentruj się najpierw na uzyskaniu nad nim kontroli, a następnie buduj od tego momentu.

Dla pomyślnego wdrożenia ładu IT kluczowe jest zintegrowanie go z działaniami organizacji i zapewnienie, że inwestycje IT wspierają cele biznesowe.

Co zawiera plan zarządzania IT?

Plan określający, w jaki sposób zasoby technologiczne będą wykorzystywane, zarządzane i monitorowane, aby zapewnić, że IT zapewnia właściwe wyniki przy jednoczesnym zmniejszeniu ryzyka.

Czym jest proces zarządzania IT?

Nadzór IT polega na kierowaniu, monitorowaniu i planowaniu zasobów IT w celu spełnienia wszystkich wymogów regulacyjnych, prawnych i zgodności z przepisami.

Jak przeprowadzić audyt ładu informatycznego?

Należy wdrożyć niezależny proces audytu, aby upewnić się, że procesy zarządzania działają tak, jak powinny. Najlepszą praktyką jest dzielenie się wynikami z zarządem i komisją audytową w celu zapewnienia uczciwości i przejrzystości.