Czy Twoja organizacja chce podnieść poziom audytu IT? Przeprowadzenie go z powodzeniem pomoże zapewnić, że systemy i procesy IT są bezpieczne, zgodne z odpowiednimi przepisami i standardami oraz dostosowane do ogólnych celów.

Praktyka ta leży u podstaw strategii zarządzania zasobami IT (ITAM), gwarantując solidne, bezpieczne i dobrze zarządzane środowisko IT w całej firmie. Jest to idealny moment, aby upewnić się, że robisz to dobrze, ponieważ wzrost liczby audytów oprogramowania został uwzględniony w trendach ITAM na 2025 rok.

W poniższym artykule przygotowaliśmy szczegółowy przewodnik na temat przeprowadzania audytu IT w 2025 roku, w tym dwie ogólne listy kontrolne procesu audytu do pobrania za darmo oraz wgląd w to, w jaki sposób InvGate Asset Management może pomóc usprawnić kluczowe działania.

Spis treści

- Czym jest audyt IT

- Kto potrzebuje audytu IT - i dlaczego?

- 8 kluczowych korzyści z audytów IT

- Rodzaje audytów IT

- Jak przeprowadzić audyt: proces audytu IT

- Pobierz: Ogólna lista kontrolna procesu audytu IT

- Jak InvGate Asset Management może pomóc w przeprowadzeniu audytu IT?

- Najlepsze praktyki audytu IT

Czym jest audyt IT?

Audyt IT ocenia infrastrukturę technologii informacyjnej organizacji, zasady i operacje, badając kontrole zarządzania w ramach infrastruktury IT i operacji biznesowych.

Zasadniczo audyt IT pomoże zapewnić, że środowiska IT są skutecznie zarządzane i kontrolowane w celu ochrony aktywów organizacji, utrzymania integralności danych i działania zgodnie z celami i zadaniami organizacji.

Istnieje wiele rodzajów audytów, z których każdy koncentruje się na określonym obszarze zarządzania IT. Zazwyczaj koncentruje się na takich obszarach jak:

- Ład i zarządzanie - ocena struktur ładu IT, ról i obowiązków oraz ocena dostosowania strategii IT do celów organizacyjnych.

- Zgodność z przepisami - sprawdzenie, czy procesy i systemy IT są zgodne z obowiązującymi przepisami prawa, regulacjami i standardami w celu zapewnienia odpowiedniej kontroli prywatności i ochrony danych.

- Operacje - przegląd zarządzania aktywami i zasobami IT oraz ocena wydajności, niezawodności i dostępności systemów i usług IT.

- Bezpieczeństwo systemu i danych - ocena skuteczności zapór sieciowych, szyfrowania i innych środków bezpieczeństwa oraz ocena podatności na różne zagrożenia bezpieczeństwa, takie jak złośliwe oprogramowanie, phishing i hakerstwo.

- Integralność i dokładność danych - ocena środków stosowanych w celu zapewnienia dokładności i integralności danych oraz sprawdzenie kontroli nad wprowadzaniem, przetwarzaniem i wyprowadzaniem danych.

- Bezpieczeństwo fizyczne - weryfikacja ochrony zasobów IT przed zagrożeniami fizycznymi, takimi jak kradzież lub uszkodzenie.

- Odtwarzanie po awarii i ciągłość działania - ocena gotowości organizacji na nieoczekiwane zdarzenia, takie jak klęski żywiołowe lub cyberataki, oraz ocena skuteczności planów odtwarzania po awarii i strategii ciągłości działania.

Cel audytów IT

Cel audytu IT można postrzegać z czterech kluczowych perspektyw:

- Zarządzanie ryzykiem - identyfikacja i ocena zagrożeń dla poufności, integralności i dostępności zasobów informacyjnych.

- Pewność - zapewnienie interesariuszom, że IT jest zarządzane skutecznie i bezpiecznie.

- Odpowiedzialność - zapewnienie odpowiedzialności i zgodności z polityką organizacyjną i najlepszymi praktykami branżowymi.

- Ciągłe doskonalenie - identyfikowanie obszarów wymagających poprawy w procesach i procedurach zarządzania IT.

Co obejmuje audyt IT

Audyt IT może obejmować różne etapy w zależności od jego celu i zakresu. Zazwyczaj istnieją wspólne elementy audytów IT , które mogą obejmować niektóre z poniższych elementów w zależności od celu:

- Ustalenie celu i zakresu.

- Ocena ryzyka.

- Gromadzenie danych.

- Testowanie kontroli i systemów.

- Przegląd bezpieczeństwa.

- Przegląd zgodności.

- Przegląd praktyk operacyjnych.

- Przegląd wydajności.

- Raportowanie audytów.

- Przegląd audytu i działania następcze.

Kto potrzebuje audytu IT i dlaczego?

Audyt IT ma kluczowe znaczenie dla każdej organizacji, ponieważ pomaga utrzymać integralność i niezawodność infrastruktury IT i danych. Uwzględnia funkcje korporacyjne, takie jak ocena ryzyka, integralność danych, zgodność z przepisami, ocena bezpieczeństwa oraz pomoc w zapewnieniu ciągłości działania i odzyskiwaniu danych po awarii.

Bez regularnych audytów IT organizacja jest nie tylko potencjalnie nieefektywna i nieskuteczna, ale może być również podatna na zagrożenia cyberbezpieczeństwa i negatywne skutki biznesowe, jakie one przynoszą.

Przyjrzyjmy się kilku przykładom audytów IT, aby zobaczyć różne obszary działalności, które regularna praktyka może pomóc usprawnić.

Przykład audytu IT #1 - Identyfikacja i ograniczanie ryzyka IT

Audyty IT pomagają organizacjom identyfikować i zarządzać ryzykiem, w tym awariami systemów, cyberatakami i naruszeniami danych. Przykładowe ustalenia audytu obejmują następujące kwestie:

- Wszelkie bazy danych przechowujące informacje o klientach nie były odpowiednio zaszyfrowane.

- Niedociągnięcia w kontroli dostępu użytkowników, gdzie niektórzy pracownicy mają dostęp niepotrzebny do ich ról.

- Nieaktualny plan reagowania na incydenty, w którym brakuje jasnych procedur dotyczących niektórych rodzajów incydentów cyberbezpieczeństwa.

Przykład audytu IT #2 - Zapewnienie zgodności z prawem i regulacjami

Większość branż podlega prawu i regulacjom, które regulują ich systemy IT i zarządzanie danymi. Dzięki audytom IT organizacje zachowują zgodność z tymi wymogami. Przykładowe ustalenia audytu obejmują następujące kwestie:

- Niektóre przesyłane elektroniczne chronione informacje zdrowotne (ePHI) nie były odpowiednio szyfrowane.

- Programy szkoleniowe dla pracowników związane ze zgodnością z SOC2 były niewystarczające.

- Opóźniony proces usuwania praw dostępu dla zwolnionych pracowników, pozostawiający okno podatności.

Przykład audytu IT nr 3 - Poprawa wydajności operacji IT

Audyty IT pomagają zidentyfikować obszary, w których operacje IT mogą ulec poprawie, co skutkuje oszczędnościami kosztów i poprawą ogólnej wydajności biznesowej. Przykładowe ustalenia audytu obejmują następujące kwestie:

- Przestarzały sprzęt powodujący niską wydajność systemu i sporadyczne przestoje.

- Wiele nadmiarowych procesów IT, prowadzących do marnowania czasu i zasobów. Na przykład proces zarządzania zmianami wymagał niepotrzebnego zatwierdzania przez pracowników, którzy nie wiedzieli, co zatwierdzają.

- Niespójne praktyki tworzenia kopii zapasowych i odzyskiwania danych, stwarzające ryzyko ich utraty.

Przykład audytu IT #4 - Ochrona zasobów korporacyjnych

Jak już wspomnieliśmy, audyty są podstawowym filarem inicjatywy ITAM. W tym sensie, wykorzystując audyty IT do identyfikacji słabych punktów, na które są narażone, organizacje mogą chronić swoje zasoby IT przed nieautoryzowanym dostępem, wykorzystaniem i zniszczeniem. Przykładowe ustalenia audytu obejmują następujące kwestie:

- Drogi sprzęt produkcyjny, który nie jest odpowiednio uwzględniony w inwentaryzacji aktywów.

- Uchybienia w zabezpieczeniach sieci, które mogą narazić wrażliwe dane firmy na potencjalne ataki z zewnątrz.

- Nieodpowiedni proces niszczenia i dokumentacja narażająca zasoby danych na nieautoryzowany dostęp lub kradzież.

W tym celu kluczowe jest kompetentne narzędzie ITAM, które pozwala monitorować środowisko IT, automatyzować niektóre operacje kontrolne, przeprowadzać audyty wewnętrzne i otrzymywać ostrzeżenia, jeśli coś się pojawi, aby móc szybko podjąć odpowiednie działania. Ale więcej na ten temat później, obiecujemy.

Przykład audytu IT #5 - Zapewnienie integralności danych

Audyty IT pomagają zapewnić, że bazy danych są dokładne, zaktualizowane i wiarygodne. Pomaga to w podejmowaniu decyzji biznesowych, a także w zapewnieniu zgodności z przepisami. Przykładowe ustalenia audytu obejmują:

- Niespójności między interfejsami wprowadzania danych a rzeczywistymi przechowywanymi danymi, prowadzące do potencjalnych nieścisłości.

- Brak kompleksowych zasad walidacji danych, umożliwiający wprowadzanie niespójnych lub niedokładnych danych.

- Nieodpowiednio prowadzone dzienniki audytu, utrudniające śledzenie i korygowanie problemów z integralnością danych.

8 kluczowych korzyści z audytów IT

Główne korzyści płynące z przeprowadzania audytów IT są w dużej mierze zgodne z określonymi celami, w tym z następującymi:

- Zwiększone bezpieczeństwo - Identyfikacja słabych punktów i zapobieganie nieautoryzowanemu dostępowi.

- Lepsza zgodność z przepisami - zapewnienie zgodności z prawem i uniknięcie kar.

- Lepsze zarządzanie ryzykiem - ocena ryzyka i formułowanie strategii jego ograniczania.

- Lepsza integralność danych - zapewnienie dokładności i niezawodności oraz zapobieganie utracie danych.

- Bardziej zoptymalizowane operacje IT - zwiększenie wydajności i produktywności.

- Świadome podejmowanie decyzji - dostarczanie cennych informacji i ułatwianie strategicznego planowania i usprawnień.

- Skuteczne zapewnienie ciągłości działania - ocena planów odzyskiwania danych po awarii i minimalizacja przestojów dzięki szybkiemu przywracaniu sprawności po zakłóceniach.

- Zwiększone zaufanie interesariuszy - budowanie zaufania i przyciąganie większych inwestycji w możliwości technologiczne.

Rodzaje audytów IT

Przede wszystkim, Audyty IT mogą być wewnętrzne lub zewnętrzne. Pierwszy z nich jest przeprowadzany przez dział lub zespół audytu wewnętrznego organizacji w celu oceny i poprawy kontroli, bezpieczeństwa i ogólnego ładu IT oraz przygotowania się na przybycie audytora zewnętrznego. Drugi jest przeprowadzany przez niezależne firmy audytorskie lub organy regulacyjne spoza organizacji i zapewnia obiektywną ocenę systemów, procesów i kontroli IT organizacji.

Istnieją również różne rodzaje audytów IT, zdefiniowane przez ich konkretny cel i cel, takie jak:

- Audyty systemów i aplikacji - zapewniają, że systemy i aplikacje są odpowiednie, wydajne i bezpieczne w oparciu o ocenę kontroli związanych z nabywaniem lub rozwojem oprogramowania, wdrażaniem i konserwacją.

- Audyty obiektów przetwarzania informacji - oceniają obiekty, takie jak centra danych, w celu zapewnienia ich bezpieczeństwa fizycznego, kontroli środowiskowych i kontroli dostępu.

- Audyty rozwoju systemów - oceniają opracowywane systemy, analizując praktyki zarządzania projektami, specyfikacje systemów i procesy rozwoju.

- Audyty "zarządzania IT" - oceniają, czy zarządzanie IT spełnia cele biznesowe, w tym zarządzanie IT, strategię i dostosowanie do celów biznesowych.

- Audyty architektury korporacyjnej - oceniają, czy możliwości architektury korporacyjnej organizacji spełniają cele biznesowe.

- Audyty klienta/serwera i telekomunikacji - oceniają infrastrukturę wykorzystywaną w tych technologiach, aby upewnić się, że spełniają one potrzeby organizacyjne.

- Audyty ciągłości działania i odzyskiwania danych po awarii - oceniają gotowość organizacji na nieoczekiwane zdarzenia zakłócające, w tym plany tworzenia kopii zapasowych, procedury awaryjne (i ich testowanie) oraz strategie odzyskiwania danych.

- Audyty cyberbezpieczeństwa - oceniają skuteczność cyberbezpieczeństwa organizacji i jej odporność na cyberzagrożenia, w tym mechanizmy zapobiegania, wykrywania i reagowania na zagrożenia.

- Audyty zarządzania danymi - zapewniają, że dane są dokładne, dostępne i bezpieczne, ze szczególnym uwzględnieniem zasad zarządzania danymi, jakości danych i prywatności.

- Audyty zgodności - oceniają, czy systemy IT organizacji są zgodne z określonymi przepisami i standardami, takimi jak RODO i SOC2, koncentrując się na zobowiązaniach prawnych, standardach branżowych i procesach zgodności.

- Audyty zarządzania IT - oceniają skuteczność struktur i procesów zarządzania IT, koncentrując się na podejmowaniu decyzji IT, politykach i strukturach organizacyjnych.

- Audyty zarządzania projektami IT - oceniają zarządzanie projektami IT pod kątem skuteczności i dostosowania do celów organizacyjnych, w tym procesów planowania, realizacji i monitorowania projektów.

- Audyty stron trzecich i dostawców - oceniają ryzyko i kontrole związane z usługami stron trzecich, takimi jak dostawcy usług w chmurze lub sprzedawcy; koncentrują się na zarządzaniu dostawcami, umowach o świadczenie usług i zarządzaniu ryzykiem.

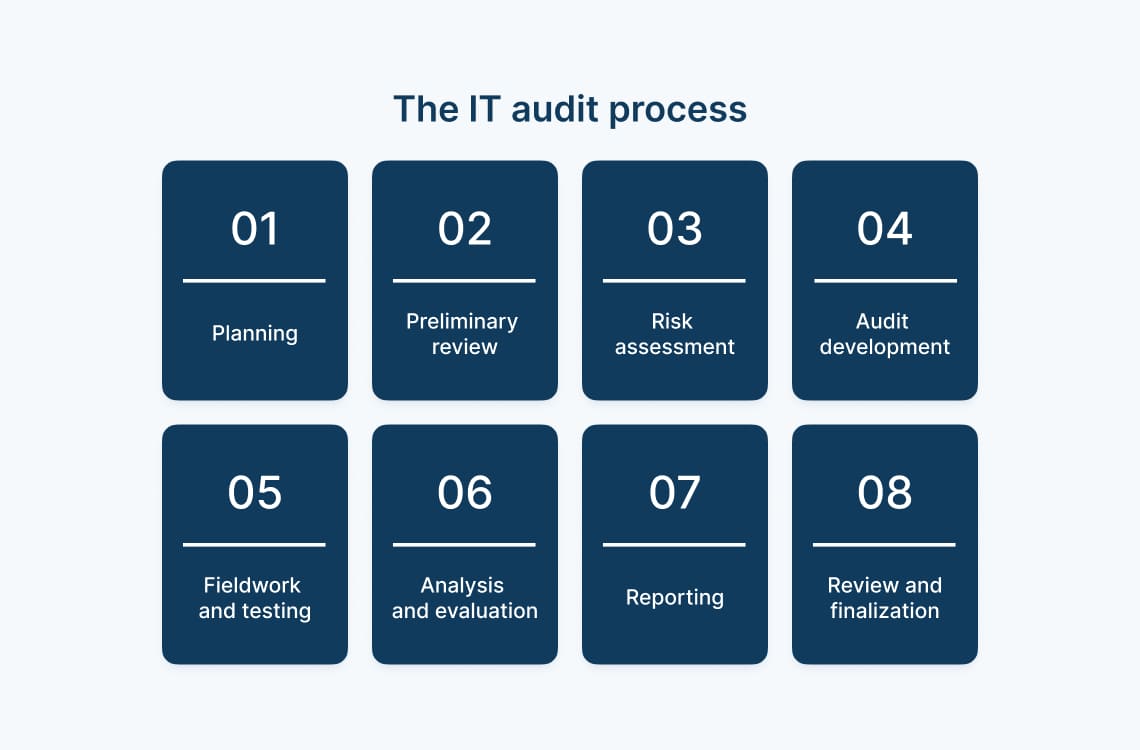

Jak przeprowadzić audyt: proces audytu IT

Ogólny proces audytu IT obejmuje różne etapy oceny zarządzania, bezpieczeństwa i efektywności środowiska IT. Powinny one być dostosowane do potrzeb audytu IT i organizacji, ale podstawowe kroki obejmują:

- Planowanie - obejmujące cele i zakres audytu (w oparciu o ocenę ryzyka, cele organizacyjne i wymogi regulacyjne) oraz alokację zasobów.

- Wstępny przegląd - aby zrozumieć obecne systemy, procesy i mechanizmy kontrolne, które działają i w jaki sposób.

- Ocena ryzyka - identyfikacja potencjalnych zagrożeń i słabych punktów oraz ich analiza i priorytetyzacja w oparciu o prawdopodobieństwo i wpływ. W tym celu przydatne może być zdefiniowanie poziomów istotności incydentów.

- Rozwój audytu - projektowanie testów audytowych w celu oceny kontroli i definiowanie kryteriów oceny skuteczności kontroli.

- Praca w terenie i testowanie - przeprowadzanie testów audytowych i gromadzenie dowodów poprzez wywiady, obserwacje i przeglądy dokumentów.

- Analiza i ocena - ocena skuteczności kontroli IT oraz identyfikacja słabych punktów, niezgodności i obszarów wymagających poprawy.

- Raportowanie - przygotowanie i przedstawienie raportu z audytu, który podsumowuje ustalenia, wnioski i zalecenia z audytu.

- Przegląd i finalizacja - finalizacja raportu z audytu w oparciu o informacje zwrotne otrzymane od interesariuszy.

Po tych podstawowych etapach audytu IT organizacja wprowadzi ukierunkowane ulepszenia i prawdopodobnie przeprowadzi powtórny audyt w celu oceny postępów.

Pobierz: Lista kontrolna dwóch ogólnych procesów audytu IT

Te dwie ogólne listy kontrolne audytu IT poprowadzą Cię przez główne etapy procesu, zapewniając uwzględnienie najważniejszych punktów. Należy jednak pamiętać, że ważne jest, aby dostosować je do swojej organizacji, branży i celu audytu IT.

Podczas gdy pierwsza struktura obejmuje główne działania, które należy wykonać, druga zawiera zestaw ogólnych pytań, które należy sobie zadać na każdym etapie audytu.

Jak InvGate Asset Management może pomóc w przeprowadzeniu audytu IT?

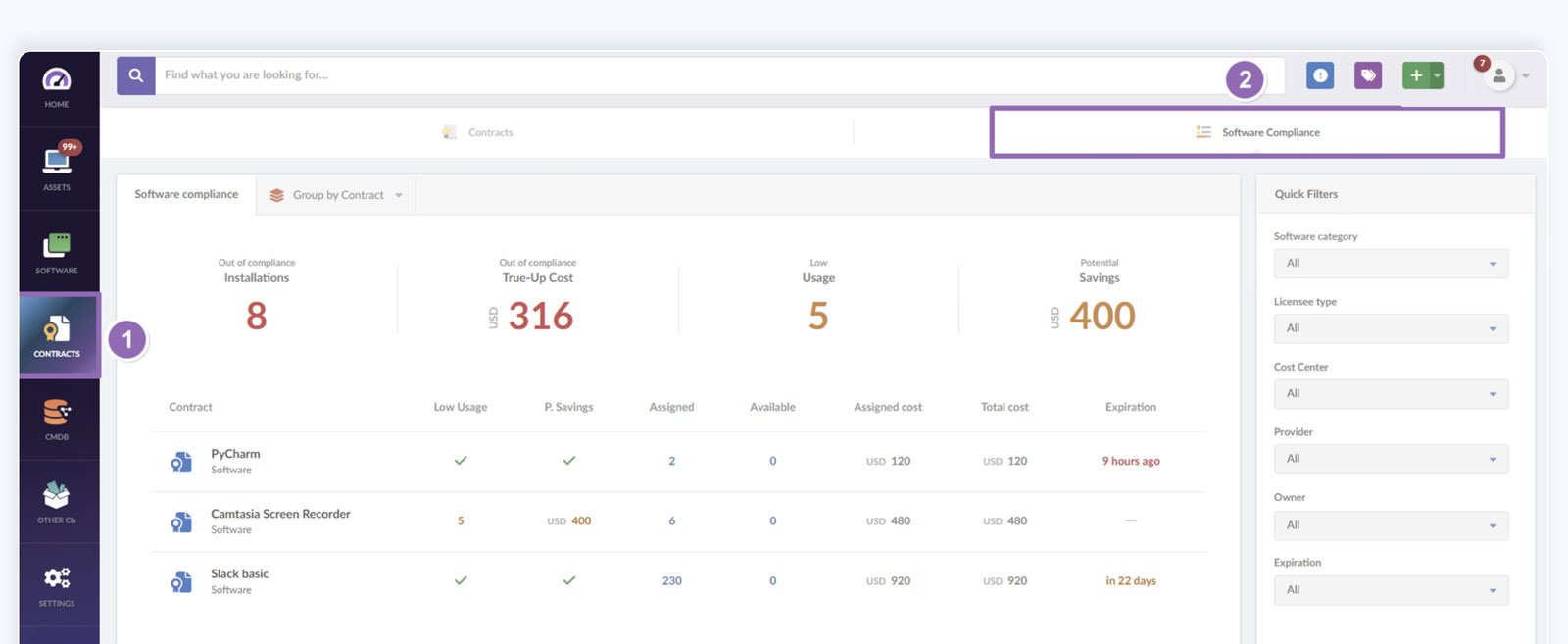

Audyty IT to rozległe procesy, które wymagają koordynacji szeregu praktyk i jednoczesnego monitorowania różnych aspektów infrastruktury IT. W tym celu, po zbudowaniu kompletnej inwentaryzacji zasobów IT w narzędziu, InvGate Asset Management wspiera wewnętrzny proces audytu poprzez monitorowanie środowiska i ostrzeganie o wszystkim, co wymaga poprawy lub dostosowania.

Na przykład moduł zgodności oprogramowania łączy informacje z zarejestrowanych umów z raportowanym wykorzystaniem oprogramowania w środowisku, dostarczając informacji o instalacjach niezgodnych z przepisami i licencjach o niskim zużyciu. W ten sposób można zwrócić na nie uwagę i podjąć odpowiednie działania, zanim zrobi to zewnętrzny audytor.

Jeśli chcesz zobaczyć wszystko, co narzędzie może zrobić, aby pomóc Ci przeprowadzić dokładne wewnętrzne audyty IT (a tym samym przygotować się na audyty zewnętrzne), nie wahaj się umówić na rozmowę z naszymi ekspertami, którzy pokażą Ci rozwiązanie i wszystkie jego możliwości.

Najlepsze praktyki audytu IT

Istnieje wiele najlepszych praktyk audytu IT, które organizacje mogą zastosować, aby proces ten był bardziej wydajny i skuteczny. Należą do nich

- Przeprowadzanie audytów IT w regularnych odstępach czasu w celu ciągłej oceny i poprawy środowiska IT.

- Wykorzystanie zarówno wewnętrznych, jak i zewnętrznych audytorów w celu utrzymania niskich kosztów przy jednoczesnej ochronie wartości audytu.

- Poświęcenie wystarczającej ilości czasu na etapie planowania w celu jasnego zdefiniowania zakresu, celów i metodologii audytu.

- Przyjęcie podejścia opartego na ryzyku w celu skoncentrowania działań audytowych na obszarach, które są najbardziej krytyczne i podatne na zagrożenia.

- Regularne aktualizowanie oceny ryzyka w celu odzwierciedlenia zmian w środowisku IT, procesach biznesowych i pojawiających się zagrożeniach.

- Utrzymywanie otwartej komunikacji ze wszystkimi zainteresowanymi stronami.

- Prowadzenie szczegółowej i uporządkowanej dokumentacji procesu audytu, ustaleń i zaleceń.

- Wdrożenie ustrukturyzowanego procesu działań następczych w celu monitorowania postępów w realizacji działań i zaleceń.

- Po każdym audycie należy przeprowadzić przegląd w celu zidentyfikowania wyciągniętych wniosków i wszelkich obszarów wymagających poprawy w procesie audytu IT.

Wnioski

Przeanalizowaliśmy tutaj główne aspekty, które należy wziąć pod uwagę podczas przeprowadzania audytu IT w organizacji, w tym różne typy, korzyści i najlepsze praktyki oraz główne etapy procesu. Podczas gdy różne rodzaje audytów IT mogą być przeprowadzane według podobnych podejść, ważne jest, aby upewnić się, że planowany proces i jego realizacja są dostosowane do konkretnych potrzeb i celów.

Ponadto audyty IT i solidna strategia zarządzania zasobami IT ściśle ze sobą współpracują, aby zapewnić, że organizacje są w pełni chronione i zgodne z przepisami. W tym sensie wykorzystanie narzędzia do monitorowania środowiska i wspierania audytu wewnętrznego może mieć duże znaczenie pod względem wydajności i skuteczności.

Jeśli chcesz dowiedzieć się, w jaki sposób InvGate Asset Management może pomóc Ci w procesie audytu, pamiętaj, że możesz zarezerwować bezpłatny 30-dniowy okres próbny i przekonać się sam!

Często zadawane pytania

Jakie oprogramowanie jest używane do audytu?

Rodzaj oprogramowania używanego w audytach IT zależy od celu audytu. Narzędzia ITAM mogą pomóc w monitorowaniu środowiska IT i otrzymywać ostrzeżenia o zabezpieczeniach i podatnościach, na które należy reagować. Ale także, na przykład, ogólne audyty kontroli IT będą wymagały innych rozwiązań programowych niż te wymagane do audytów bezpieczeństwa sieci.

Tak więc, przy definiowaniu oprogramowania używanego w audycie IT, istnieje potrzeba rozróżnienia różnych przypadków użycia.

Ogólne audyty kontroli IT - które prawdopodobnie mają najszerszy zakres - przyniosą korzyści:

- narzędzia do zarządzania zasobami IT

- Narzędzia do zarządzania audytami i przepływem pracy

- Narzędzia do analizy danych

- Narzędzia do oceny ryzyka

- Narzędzia do zarządzania dostępem i tożsamością

- Narzędzia do oceny bezpieczeństwa i podatności

- Narzędzia do zarządzania dziennikami i monitorowania

- Narzędzia bezpieczeństwa sieci.

Audyty bezpieczeństwa sieci będą wykorzystywać różne narzędzia sieciowe, w tym:

- Narzędzia do mapowania i wizualizacji sieci

- Skanery i analizatory sieci

- Narzędzia do oceny podatności

- Monitory wydajności i przepustowości sieci

- Systemy bezpieczeństwa i wykrywania włamań (IDS)

- Zapory sieciowe i narzędzia do zarządzania zasadami

- Narzędzia do analizy sieci bezprzewodowych

- Narzędzia do zarządzania dziennikami i zdarzeniami

- Narzędzia do kontroli haseł i dostępu.

Ile kosztuje audyt systemów IT?

Równie dobrze można zapytać: "Jak długi jest kawałek sznurka?", ponieważ koszt audytu systemów IT może się znacznie różnić w zależności od takich czynników jak:

- Zakres audytu - bardziej złożone środowiska IT oznaczają wyższe koszty audytu, podobnie jak cele audytu.

- Wielkość audytowanej organizacji - jak można się spodziewać, większe organizacje mają zazwyczaj bardziej rozbudowaną infrastrukturę IT, co prowadzi do bardziej kompleksowych i kosztownych audytów.

- Czynniki branżowe - na przykład organizacje w niektórych branżach o rygorystycznych przepisach, takich jak finanse i opieka zdrowotna, mogą wymagać specjalistycznych audytów po wyższych kosztach.

- Lokalizacja firmy i zasięg geograficzny - regionalne różnice cenowe i konieczność podróży wpływają na ceny audytów.

- Narzędzia i inne zasoby - korzystanie z technologii audytu dostosowanej do potrzeb będzie zarówno zwiększać, jak i zmniejszać koszty.

- Audyty zewnętrzne vs. wewnętrzne - Audyty przeprowadzane przez niezależne strony trzecie będą kosztować więcej niż audyty wewnętrzne.

Ostatecznie zależy to więc od tego, co jest potrzebne w audycie IT. Na przykład szacuje się, że audyt bezpieczeństwa kosztuje od 1500 do 20 000 USD, ale może kosztować znacznie więcej w zależności od powyższych czynników.

Jaka jest rola audytora IT?

Rola audytora IT jest w pewnym stopniu zgodna z opisanym wcześniej procesem audytu IT, ponieważ jego główne role i obowiązki obejmują:

- Planowanie i projektowanie audytu - Definiowanie celów audytu.

- Przeprowadzanie audytu - zbieranie danych i weryfikacja mechanizmów kontrolnych.

- Ocena ładu informatycznego - ocena polityk i procedur oraz przegląd praktyk zarządzania.

- Ocena bezpieczeństwa - ocena środków bezpieczeństwa i kontroli dostępu.

- Weryfikacja zgodności - może to być zgodność z przepisami lub zasadami.

- Raportowanie i formułowanie zaleceń - dokumentowanie i przekazywanie ustaleń z audytu oraz zaleceń związanych z ulepszeniami i najlepszymi praktykami.

- Działania następcze i monitorowanie audytu - śledzenie wysiłków naprawczych i ciągłego doskonalenia.