Votre organisation souhaite-t-elle améliorer ses audits informatiques? Un audit réussi vous permettra de vous assurer que vos systèmes et processus informatiques sont sécurisés, qu'ils sont conformes aux réglementations et normes en vigueur et qu'ils sont alignés sur vos objectifs généraux.

Cette pratique est au cœur de votre stratégie de gestion des actifs informatiques (ITAM), garantissant un environnement informatique robuste, sûr et bien géré dans l'ensemble de vos activités. C'est d'ailleurs le moment idéal pour vous assurer que vous le faites correctement, car une augmentation des audits de logiciels a été incluse dans les tendances ITAM pour 2025.

Dans l'article suivant, nous avons élaboré un guide complet sur la manière de mener un audit informatique en 2025, y compris deux listes de contrôle du processus d'audit général à télécharger gratuitement et des idées sur la manière dont InvGate Asset Management peut vous aider à rationaliser les activités clés.

Table des matières

- Qu'est-ce qu'un audit informatique ?

- Qui a besoin d'un audit informatique - et pourquoi ?

- Les 8 principaux avantages des audits informatiques

- Types d'audits informatiques

- Comment réaliser un audit : le processus d'audit informatique

- Télécharger : Une liste de contrôle générale du processus d'audit informatique

- Comment InvGate Asset Management peut-il vous aider à mener un audit informatique ?

- Meilleures pratiques en matière d'audit informatique

Qu'est-ce qu'un audit informatique ?

Un audit informatique évalue l'infrastructure, les politiques et les opérations informatiques d'une organisation, en examinant les contrôles de gestion au sein de son infrastructure informatique et de ses opérations commerciales.

En substance, un audit informatique permet de s'assurer que les environnements informatiques sont gérés et contrôlés efficacement pour protéger les actifs d'une organisation, maintenir l'intégrité des données et fonctionner en conformité avec les buts et objectifs de l'organisation.

Il existe de nombreux types d'audits, chacun se concentrant sur un domaine spécifique de la gestion des technologies de l'information:

- Gouvernance et gestion - Évaluer les structures, les rôles et les responsabilités en matière de gouvernance informatique, ainsi que l'alignement de la stratégie informatique sur les objectifs de l'organisation.

- Conformité - Vérifier si les processus et systèmes informatiques sont conformes aux lois, réglementations et normes applicables afin de s'assurer que des contrôles appropriés sont en place pour la confidentialité et la protection des données.

- Opérations - Examiner la gestion des actifs et des ressources informatiques et évaluer la performance, la fiabilité et la disponibilité des systèmes et des services informatiques.

- Sécurité des systèmes et des données - Évaluer l'efficacité des pare-feu, du cryptage et d'autres mesures de sécurité, ainsi que la vulnérabilité aux diverses menaces de sécurité telles que les logiciels malveillants, l'hameçonnage et le piratage.

- Intégrité et exactitude des données - Évaluer les mesures en place pour garantir l'exactitude et l'intégrité des données et vérifier les contrôles sur l'entrée, le traitement et la sortie des données.

- Sécurité physique - Examiner la protection des actifs informatiques contre les menaces physiques telles que le vol ou les dommages.

- Reprise après sinistre et continuité des activités - Évaluer la préparation d'une organisation à des événements inattendus tels que des catastrophes naturelles ou des cyberattaques et évaluer l'efficacité des plans de reprise après sinistre et des stratégies de continuité des activités.

L'objectif des audits informatiques

L'objectif d'un audit informatique peut être envisagé sous quatre angles principaux :

- Gestion des risques - Identifier et évaluer les risques pour la confidentialité, l'intégrité et la disponibilité des actifs informationnels.

- Assurance - Fournir aux parties prenantes l'assurance que les technologies de l'information sont gérées de manière efficace et sûre.

- Responsabilité - Garantir la responsabilité et le respect des politiques de l'organisation et des meilleures pratiques du secteur.

- Amélioration continue - Identifier les domaines susceptibles d'être améliorés dans les processus et procédures de gestion informatique.

En quoi consiste un audit informatique ?

Un audit informatique peut comporter différentes étapes en fonction de son objectif et de sa portée. Il existe généralement des éléments communs aux audits informatiques , qui peuvent inclure certains des éléments suivants, en fonction de l'objectif visé :

- Définition de l'objectif et de la portée.

- Évaluation des risques.

- Collecte des données.

- Tests des contrôles et des systèmes.

- Examen de la sécurité.

- Examen de la conformité.

- Examen des pratiques opérationnelles.

- Examen des performances.

- Rapports d'audit.

- Examen et suivi des audits.

Qui a besoin d'un audit pour l'informatique - et pourquoi ?

Un audit informatique est essentiel pour toute organisation car il permet de maintenir l'intégrité et la fiabilité de l'infrastructure informatique et des données. Il prend en compte les fonctions de l'entreprise telles que l'évaluation des risques, l'intégrité des données, la conformité, l'évaluation de la sécurité et l'aide à la continuité des activités et à la reprise après sinistre.

En l'absence d'audits informatiques réguliers, une organisation est non seulement potentiellement inefficace et inefficiente, mais elle peut également être vulnérable aux menaces de cybersécurité et aux conséquences négatives qu'elles entraînent pour l'activité de l'entreprise.

Examinons quelques exemples d'audits informatiques pour voir les différents domaines d'activité qu'une pratique régulière peut aider à rationaliser.

Exemple d'audit informatique n° 1 - Identifier et atténuer les risques informatiques

Les audits informatiques aident les organisations à identifier et à gérer les risques, notamment les pannes de système, les cyberattaques et les violations de données. Voici quelques exemples de résultats d'audit

- Toutes les bases de données stockant des informations sur les clients n'étaient pas correctement cryptées.

- Faiblesses dans les contrôles d'accès des utilisateurs, certains employés disposant d'un accès qui n'est pas adapté à leur rôle.

- Le plan de réponse aux incidents est obsolète et ne comporte pas de procédures claires pour certains types d'incidents liés à la cybersécurité.

Exemple d'audit informatique n° 2 - Veiller au respect des lois et des réglementations

La plupart des secteurs d'activité sont soumis à des lois et règlements qui régissent leurs systèmes informatiques et la gestion des données. Les audits informatiques permettent aux organisations de rester en conformité avec ces exigences. Voici quelques exemples de résultats d'audit :

- Certaines informations de santé électroniques protégées (ePHI) transmises n'étaient pas correctement cryptées.

- Les programmes de formation des employés relatifs à la conformité SOC2 étaient insuffisants.

- Le processus de suppression des droits d'accès des employés licenciés a été retardé, ce qui laisse une fenêtre de vulnérabilité.

Exemple d'audit informatique n° 3 - Améliorer l'efficacité des opérations informatiques

Les audits informatiques permettent d'identifier les domaines dans lesquels les opérations informatiques peuvent être améliorées, ce qui permet de réaliser des économies et d'améliorer les performances globales de l'entreprise. Voici quelques exemples de résultats d'audit :

- Matériel informatique obsolète entraînant une lenteur des performances du système et des temps d'arrêt occasionnels.

- Plusieurs processus informatiques redondants, entraînant une perte de temps et de ressources. Par exemple, le processus de gestion des changements nécessitait une approbation inutile de la part d'un personnel qui n'était pas au courant de ce qu'il approuvait.

- Des pratiques incohérentes en matière de sauvegarde et de récupération des données, ce qui présente un risque de perte de données.

Exemple d'audit informatique n° 4 - Protection des actifs de l'entreprise

Comme nous l'avons mentionné, les audits sont un pilier fondamental de votre initiative ITAM. En ce sens, en utilisant les audits informatiques pour identifier les vulnérabilités auxquelles elles sont exposées, les organisations peuvent protéger leurs actifs informatiques contre l'accès, l'utilisation et la destruction non autorisés. Voici quelques exemples de résultats d'audit :

- Un équipement de production coûteux qui n'est pas suffisamment pris en compte dans l'inventaire des actifs.

- Des faiblesses dans la sécurité du réseau qui peuvent exposer les données sensibles de l'entreprise à des attaques externes potentielles.

- Processus de destruction et documentation inadéquats rendant les données vulnérables à un accès non autorisé ou à un vol.

Pour cela, un outil ITAM compétent est essentiel afin de surveiller votre environnement informatique, d'automatiser certaines opérations de contrôle, d'effectuer des audits internes et d'être alerté en cas de problème afin d'agir rapidement. Mais nous en reparlerons plus tard, c'est promis.

Exemple d'audit informatique #5 - Garantir l'intégrité des données

Les audits informatiques permettent de s'assurer que les bases de données sont exactes, mises à jour et fiables. Cela permet de soutenir les décisions de l'entreprise et d'assurer la conformité aux réglementations. Voici quelques exemples de résultats d'audit :

- Des incohérences entre les interfaces de saisie des données et les données réellement stockées, entraînant des inexactitudes potentielles.

- L'absence de règles complètes de validation des données, qui permet la saisie de données incohérentes ou inexactes.

- Des journaux d'audit qui ne sont pas correctement tenus à jour, ce qui rend difficile la recherche et la rectification des problèmes d'intégrité des données.

8 avantages clés des audits informatiques

Les principaux avantages de la réalisation d'audits informatiques sont très proches des objectifs énoncés, notamment les suivants :

- Amélioration de la sécurité - Identification des vulnérabilités et prévention des accès non autorisés.

- Amélioration de la conformité réglementaire - Garantir la conformité légale et éviter les sanctions.

- Meilleure gestion des risques - Évaluer les risques et formuler des stratégies d'atténuation des risques.

- Amélioration de l'intégrité des données - Garantir l'exactitude et la fiabilité des données et prévenir les pertes de données.

- Optimisation des opérations informatiques - Augmentation de l'efficacité et de la productivité.

- Prise de décision éclairée - Fournir des informations précieuses et faciliter la planification stratégique et les améliorations.

- Des capacités efficaces de continuité des activités - Évaluer les plans de reprise après sinistre et minimiser les temps d'arrêt grâce à une reprise rapide en cas de perturbations.

- Confiance accrue des parties prenantes - Instaurer la confiance et attirer des investissements plus importants dans les capacités technologiques.

Types d'audits informatiques

Tout d'abord, Les audits informatiques peuvent être internes ou externes. Le premier est réalisé par le département ou l'équipe d'audit interne d'une organisation afin d'évaluer et d'améliorer les contrôles, la sécurité et la gouvernance informatique globale et de se préparer à l'arrivée de l'auditeur externe. Le second est réalisé par des cabinets d'audit indépendants ou des organismes de réglementation externes à l'organisation et fournit une évaluation objective des systèmes, processus et contrôles informatiques d'une organisation.

Il existe également différents types d'audits informatiques, définis par leur objectif et leur but spécifiques :

- Les audits de systèmes et d'applications - Ils garantissent que les systèmes et les applications sont appropriés, efficaces et sûrs sur la base de l'évaluation des contrôles liés à l'acquisition ou au développement, à la mise en œuvre et à la maintenance des logiciels.

- Audits des installations de traitement de l'information - Ces audits évaluent les installations, telles que les centres de données, pour s'assurer de leur sécurité physique, des contrôles environnementaux et des contrôles d'accès.

- Audits du développement de systèmes - Ces audits évaluent les systèmes en cours de développement, en examinant les pratiques de gestion de projet, les spécifications des systèmes et les processus de développement.

- Audits de la "gestion des technologies de l'information" - Ces audits permettent de déterminer si la gestion des technologies de l'information répond aux objectifs de l'entreprise, notamment en ce qui concerne la gouvernance, la stratégie et l'alignement sur les objectifs de l'entreprise.

- Audits de l'architecture d'entreprise - Ces audits permettent de déterminer si les capacités de l'architecture d'entreprise d'une organisation répondent aux objectifs de l'entreprise.

- Audits clients/serveurs et télécommunications - Ces audits évaluent l'infrastructure utilisée dans ces technologies afin de s'assurer qu'elles répondent aux besoins de l'organisation.

- Audits de la continuité des activités et de la reprise après sinistre - Ces audits évaluent la préparation d'une organisation à des événements perturbateurs inattendus, y compris les plans de sauvegarde, les procédures d'urgence (et leur mise à l'essai) et les stratégies de reprise.

- Audits de cybersécurité - Ces audits évaluent l'efficacité de la posture de cybersécurité d'une organisation et sa résilience face aux cybermenaces, y compris les mécanismes de prévention, de détection et de réponse aux menaces.

- Audits de la gouvernance des données - Ils permettent de s'assurer que les données sont exactes, disponibles et sécurisées, en mettant l'accent sur les politiques de gestion des données, la qualité des données et la protection de la vie privée.

- Audits de conformité - Ils permettent d'évaluer si les systèmes informatiques d'une organisation sont conformes à des réglementations et normes spécifiques, telles que GDPR et SOC2, en se concentrant sur les obligations légales, les normes industrielles et les processus de conformité.

- Audits de gouvernance informatique - Ils évaluent l'efficacité des structures et des processus de gouvernance informatique, en mettant l'accent sur la prise de décision, les politiques et les structures organisationnelles en matière d'informatique.

- Audits de la gestion des projets informatiques - Ces audits évaluent l'efficacité de la gestion des projets informatiques et son alignement sur les objectifs de l'organisation, y compris les processus de planification, d'exécution et de suivi des projets.

- Audits de tiers et de fournisseurs - Ces audits évaluent les risques et les contrôles associés aux services de tiers, tels que les fournisseurs de services en nuage ou les fournisseurs ; l'accent est mis sur la gestion des fournisseurs, les accords de service et la gestion des risques.

Comment réaliser un audit : le processus d'audit informatique

Un processus générique d'audit informatique comprend différentes étapes pour évaluer la gestion, la sécurité et l'efficacité d'un environnement informatique. Ces étapes doivent être adaptées aux besoins de l'audit informatique et de votre organisation, mais les étapes de base sont les suivantes :

- Planification - y compris les objectifs et la portée de l'audit (sur la base de l'évaluation des risques, des objectifs de l'organisation et des exigences réglementaires) et l'affectation des ressources.

- Examen préliminaire - Comprendre les systèmes, les processus et les contrôles actuels qui fonctionnent et comment.

- Évaluation des risques - Identifier les risques potentiels et les vulnérabilités, les analyser et les classer par ordre de priorité en fonction de leur probabilité et de leur impact. Pour ce faire, il peut être utile de définir des niveaux de gravité des incidents.

- Développement de l'audit - concevoir des tests d'audit pour évaluer les contrôles et définir des critères pour évaluer l'efficacité des contrôles.

- Travail sur le terrain et tests - Exécution des tests d'audit et collecte d'éléments probants par le biais d'entretiens, d'observations et d'examens de documents.

- Analyse et évaluation - Évaluer l'efficacité des contrôles informatiques et identifier les faiblesses, les cas de non-conformité et les domaines à améliorer.

- Rapport - Préparer et présenter un rapport d'audit qui résume les résultats, les conclusions et les recommandations de l'audit.

- Révision et finalisation - Finalisation du rapport d'audit sur la base des commentaires reçus des parties prenantes.

À l'issue de ces premières étapes de l'audit informatique, l'organisation apportera des améliorations ciblées et procédera probablement à un nouvel audit pour évaluer les progrès accomplis.

Télécharger : Liste de contrôle de deux processus généraux d'audit informatique

Ces deux listes de contrôle générales pour l'audit informatique vous guideront à travers les principales étapes du processus, en vous assurant de couvrir les points les plus importants. Toutefois, n'oubliez pas qu'il est important de les adapter en fonction de votre organisation, de votre secteur d'activité et de l'objectif de l'audit informatique.

Alors que la première liste est structurée en fonction des principales activités à réaliser, la seconde fournit une série de questions générales que vous devez vous poser à chaque étape de l'audit.

Comment InvGate Asset Management peut-il vous aider à mener un audit informatique ?

Les audits informatiques sont des processus étendus qui nécessitent d'orchestrer une gamme de pratiques et de garder simultanément un œil sur les différents aspects de votre infrastructure informatique. Pour cela, après avoir construit votre inventaire complet de biens informatiques sur l'outil, InvGate Asset Management soutient votre processus d'audit interne en surveillant votre environnement et en vous alertant de tout ce qui doit être amélioré ou ajusté.

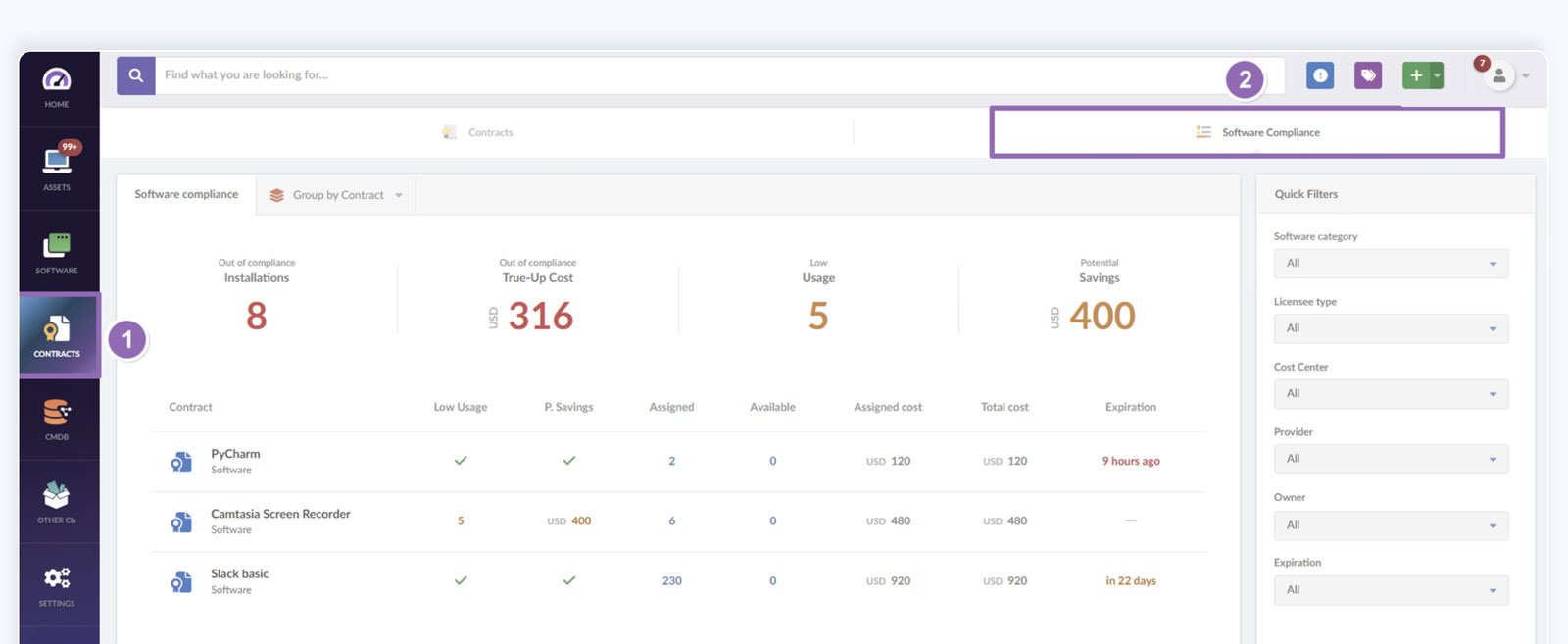

Par exemple, lemodule de conformité logicielle croise les informations de vos contrats enregistrés avec l'utilisation de logiciels signalée dans votre environnement, vous fournissant des informations sur les installations non conformes et les licences à faible utilisation. Vous pouvez ainsi en prendre connaissance et agir avant que l'auditeur externe ne le fasse.

Si vous voulez voir tout ce que l'outil peut faire pour vous aider à mener des audits informatiques internes approfondis (et donc à vous préparer aux audits externes), n'hésitez pas à prendre rendez-vous avec nos experts qui vous présenteront la solution et toutes ses possibilités.

Bonnes pratiques en matière d'audit informatique

Il existe de nombreuses bonnes pratiques en matière d'audit informatique que les organisations peuvent utiliser pour rendre le processus plus efficace. Il s'agit notamment de

- Réaliser des audits informatiques à intervalles réguliers afin d'évaluer et d'améliorer en permanence l'environnement informatique.

- Faire appel à des auditeurs internes et externes pour maintenir les coûts à un niveau bas tout en protégeant la valeur de l'audit.

- consacrer suffisamment de temps à la phase de planification pour définir clairement la portée, les objectifs et la méthodologie de l'audit

- Adopter une approche fondée sur les risques afin de concentrer les efforts d'audit sur les domaines les plus critiques et les plus vulnérables.

- en mettant régulièrement à jour l'évaluation des risques afin de refléter les changements dans l'environnement informatique, les processus d'entreprise et les nouvelles menaces

- Maintenir une communication ouverte avec toutes les parties prenantes concernées.

- Conserver des dossiers détaillés et organisés sur le processus d'audit, les conclusions et les recommandations.

- Mettre en œuvre un processus de suivi structuré pour contrôler l'avancement des actions et des recommandations.

- Après chaque audit, procéder à un examen afin d'identifier les enseignements tirés et les domaines susceptibles d'être améliorés dans le cadre du processus d'audit informatique.

Conclusion

Nous avons exploré ici les principaux aspects à prendre en compte lors de la réalisation d'un audit informatique dans votre organisation, y compris les différents types, les avantages et les meilleures pratiques, ainsi que les principales étapes du processus. Bien que les différents types d'audit informatique puissent suivre des approches similaires, il est essentiel de veiller à ce que le processus planifié et son exécution soient adaptés à vos besoins et objectifs spécifiques.

En outre, les audits informatiques et une stratégie solide de gestion des actifs informatiques travaillent en étroite collaboration pour garantir que les organisations sont entièrement protégées et en conformité avec les réglementations. En ce sens, l'utilisation d'un outil pour surveiller votre environnement et soutenir votre audit interne peut faire une grande différence en termes d'efficacité et d'efficience.

Si vous souhaitez explorer comment InvGate Asset Management peut vous aider dans votre processus d'audit, rappelez-vous que vous pouvez réserver un essai gratuit de 30 jours et l'explorer par vous-même !

Questions fréquemment posées

Quel logiciel est utilisé pour l'audit ?

Le type de logiciel utilisé dans les audits informatiques dépend de l'objet de l'audit. Les outils ITAM peuvent vous aider à surveiller votre environnement informatique et à être alerté des titres et des vulnérabilités sur lesquels agir. Mais aussi, par exemple, les audits des contrôles généraux de l'informatique nécessiteront des solutions logicielles différentes de celles requises pour les audits de la sécurité des réseaux.

Par conséquent, lorsqu'il s'agit de définir les logiciels utilisés pour l'audit informatique, il est nécessaire de différencier les divers cas d'utilisation.

Les audits des contrôles généraux des technologies de l'information - qui ont probablement le champ d'application le plus large - bénéficieront de.. :

- des outils de gestion des actifs informatiques

- Outils de gestion d'audit et de flux de travail

- Outils d'analyse des données

- Outils d'évaluation des risques

- Outils de gestion des accès et des identités

- Outils d'évaluation de la sécurité et de la vulnérabilité

- Outils de gestion des journaux et de surveillance

- Outils de sécurité des réseaux.

Alors que les audits de sécurité des réseaux utiliseront une variété d'outils axés sur les réseaux, notamment

- des outils de cartographie et de visualisation du réseau

- les scanners et analyseurs de réseaux

- les outils d'évaluation de la vulnérabilité

- les moniteurs de performance du réseau et de la bande passante

- Systèmes de sécurité et de détection d'intrusion (IDS)

- Pare-feu et outils de gestion des politiques

- Outils d'analyse des réseaux sans fil

- Outils de gestion des journaux et des événements

- Outils de contrôle des mots de passe et des accès.

Combien coûte un audit des systèmes informatiques ?

Autant demander "Quelle est la longueur d'une ficelle ?", car le coût d'un audit des systèmes informatiques peut varier considérablement en fonction de facteurs tels que.. :

- L'étendue de l'audit - Des environnements informatiques plus complexes entraînent des coûts d'audit plus élevés, tout comme les objectifs de l'audit.

- La taille de l'organisation auditée - Comme on peut s'y attendre, les grandes organisations disposent généralement d'infrastructures informatiques plus étendues, ce qui entraîne des audits plus complets et plus coûteux.

- Facteurs sectoriels - Par exemple, les organisations de certains secteurs soumis à des réglementations strictes, tels que la finance et la santé, peuvent nécessiter des audits spécialisés plus coûteux.

- Localisation de l'entreprise et répartition géographique - Les différences de prix entre les régions et la nécessité de se déplacer ont une incidence sur le prix des audits.

- Outils et autres ressources - L'utilisation d'une technologie d'audit adaptée entraîne à la fois une augmentation et une diminution des coûts.

- Audits externes ou internes - Les audits réalisés par des tiers indépendants sont plus coûteux que les audits internes.

En fin de compte, tout dépend de ce qui est nécessaire à l'audit informatique. Par exemple, on estime qu'un audit de sécurité coûte entre 1 500 et 20 000 dollars, mais il pourrait coûter beaucoup plus cher en fonction des facteurs susmentionnés.

Quel est le rôle d'un auditeur informatique ?

Le rôle d'un auditeur informatique est en quelque sorte aligné sur le processus d'audit informatique décrit plus haut, de sorte que ses principaux rôles et responsabilités sont les suivants :

- Planifier et concevoir l'audit - Définir les objectifs de l'audit.

- Conduite de l'audit - Collecte des données et validation des contrôles.

- Évaluer la gouvernance informatique - Évaluer les politiques et les procédures et examiner les pratiques de gestion.

- Évaluation de la sécurité - Évaluation des mesures de sécurité et des contrôles d'accès.

- Examen de la conformité - Il peut s'agir de la conformité à la réglementation ou à la politique.

- Rapport et recommandations - Documenter et communiquer les résultats de l'audit et les recommandations relatives aux améliorations et aux meilleures pratiques.

- Suivi et surveillance de l'audit - Suivi des efforts de remédiation et de l'amélioration continue.